Jwt-Spring-Security-JPA

一个演示项目,解释使用Spring Security和MySQL JPA进行JWT(Json Web Token)认证的后端认证。

支持以下功能:

- 支持管理员的常规电子邮件/用户名注册。

- 使用Spring Security进行常规登录并生成JWT令牌。

- 支持多设备登录和注销。

- 用于在用户注销时将JWT令牌列入黑名单的内存存储。

- 基于过期的电子邮件验证。注册时发送邮件。

- 如果旧的确认邮件过期,重新发送电子邮件确认邮件。

- 忘记密码功能,包括密码重置令牌验证。

- 利用Spring security保护的管理员URL。

- 临时JWT过期后刷新JWT令牌。

- 在注册过程中检查用户名/电子邮件的可用性。

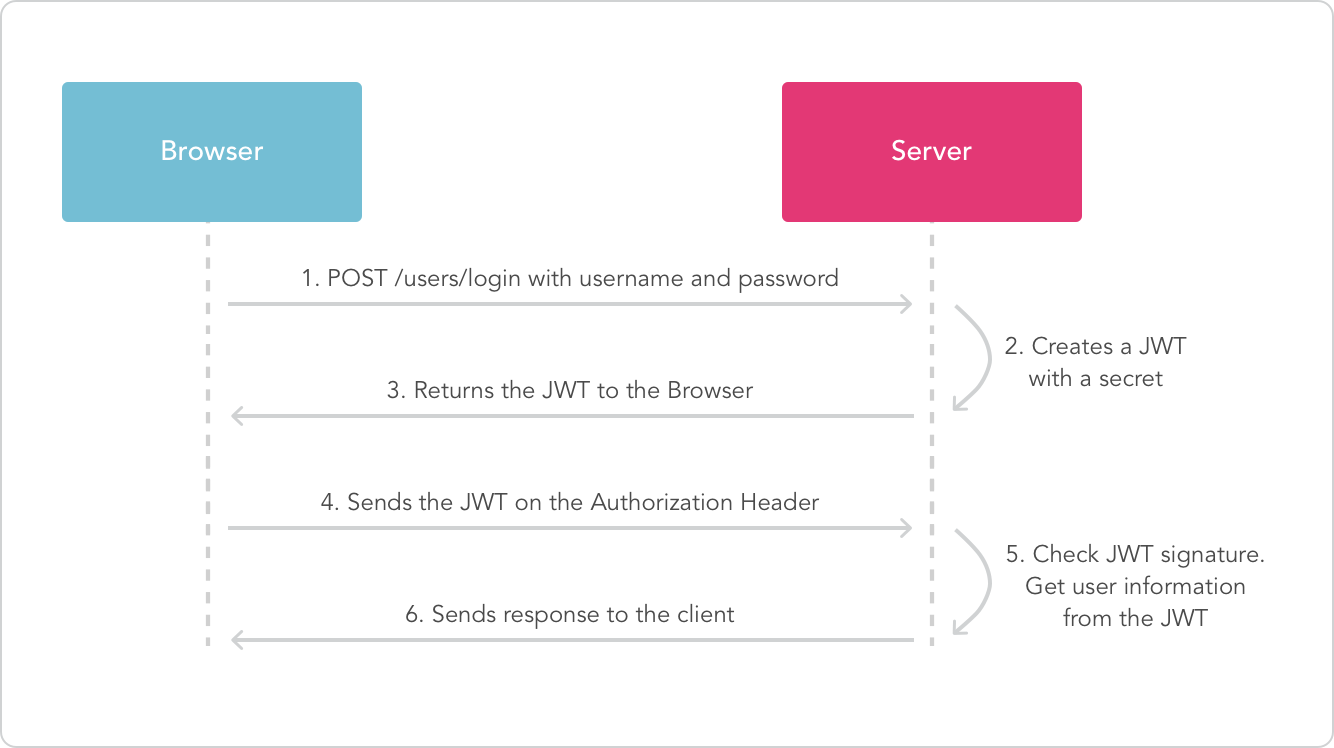

JWT

JSON Web Tokens是一种开放的行业标准RFC 7519方法,用于在两方之间安全地表示声明。

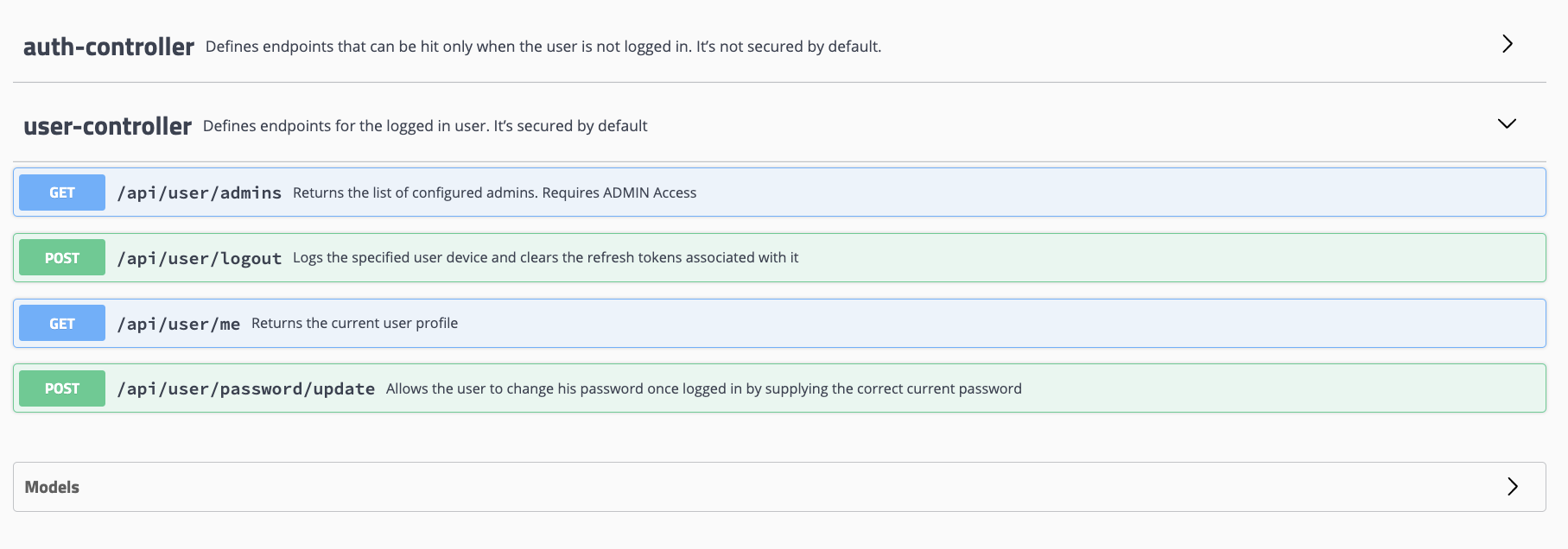

Swagger文档

该项目已配置Swagger文档,暴露了带有模式的API

应用运行后可在http://localhost:9004/swagger-ui访问。

异常处理

- 该应用在必要时抛出自定义异常,这些异常通过控制器通知捕获。然后返回适当的错误响应给调用者

- 此外,实体使用JSR-303验证约束进行验证。

入门

克隆应用程序

$ git clone https://github.com/isopropylcyanide/Jwt-Spring-Security-JPA.git

$ cd Jwt-Spring-Security-JPA

创建MySQL数据库

$ create database login_db

根据您的MySQL安装更改MySQL用户名和密码

- 根据您的mysql安装,在

src/main/resources/application.properties中编辑spring.datasource.username和spring.datasource.password属性 - 根据您的邮件服务器,在

src/main/resources/mail.properties中编辑spring.mail.username和spring.mail.password属性

运行应用程序

./mvnw spring-boot:run # 适用于UNIX/Linux操作系统

mvnw.cmd spring-boot:run # 适用于Windows操作系统

- 服务器将在

server.port:9004上启动,并为您创建表。 - 每次运行应用程序都会重置您的状态。要避免这种情况,请修改

spring.jpa.hibernate.ddl-auto: update

API

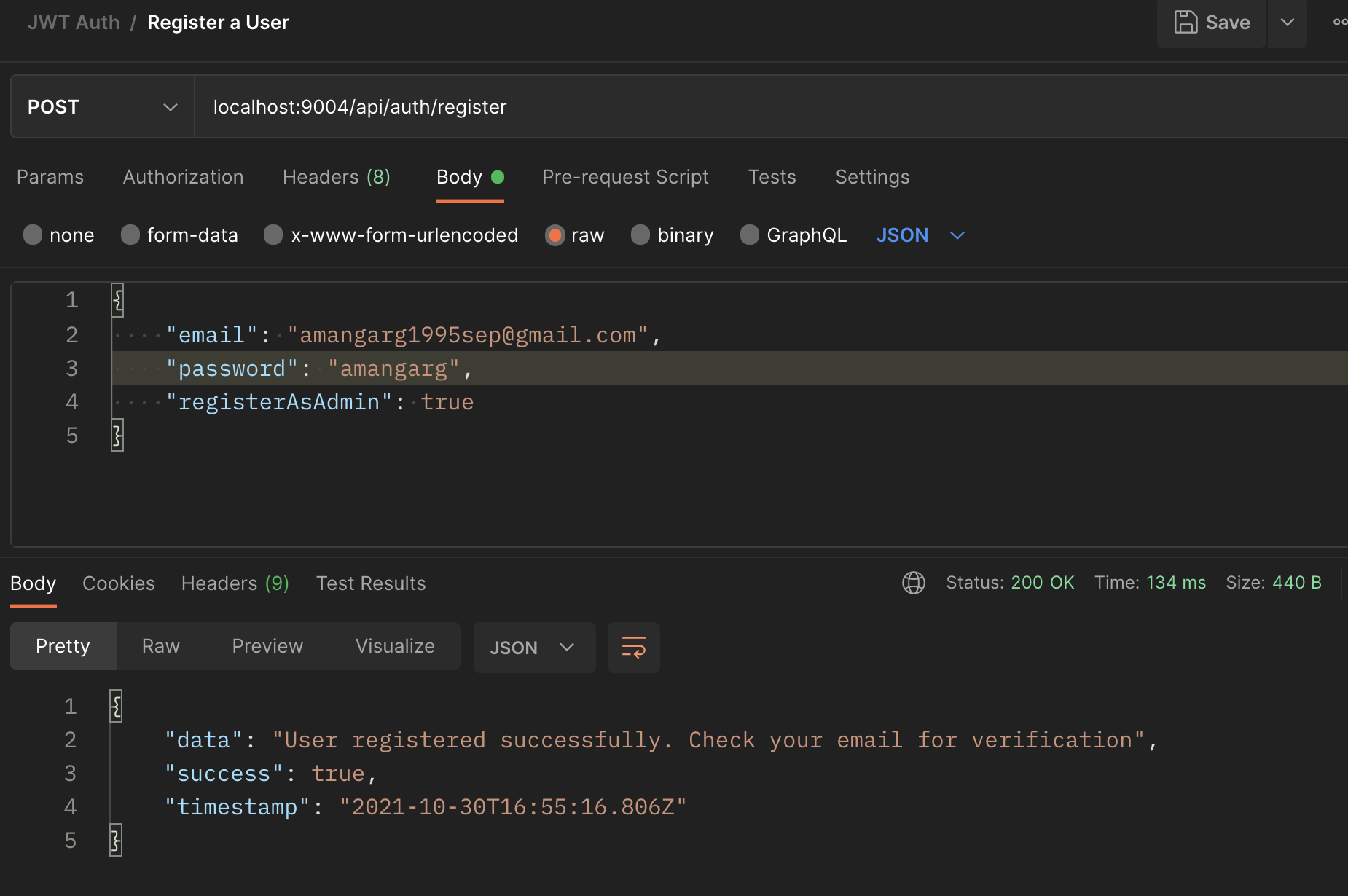

注册用户

curl --location --request POST 'localhost:9004/api/auth/register' \

--header 'Content-Type: application/json' \

--data-raw '{

"email": "amangarg1995sep@gmail.com",

"password": "amangarg",

"registerAsAdmin": true

}'

⚠️ 如果您两次重新注册同一电子邮件,您将收到"电子邮件已使用"错误

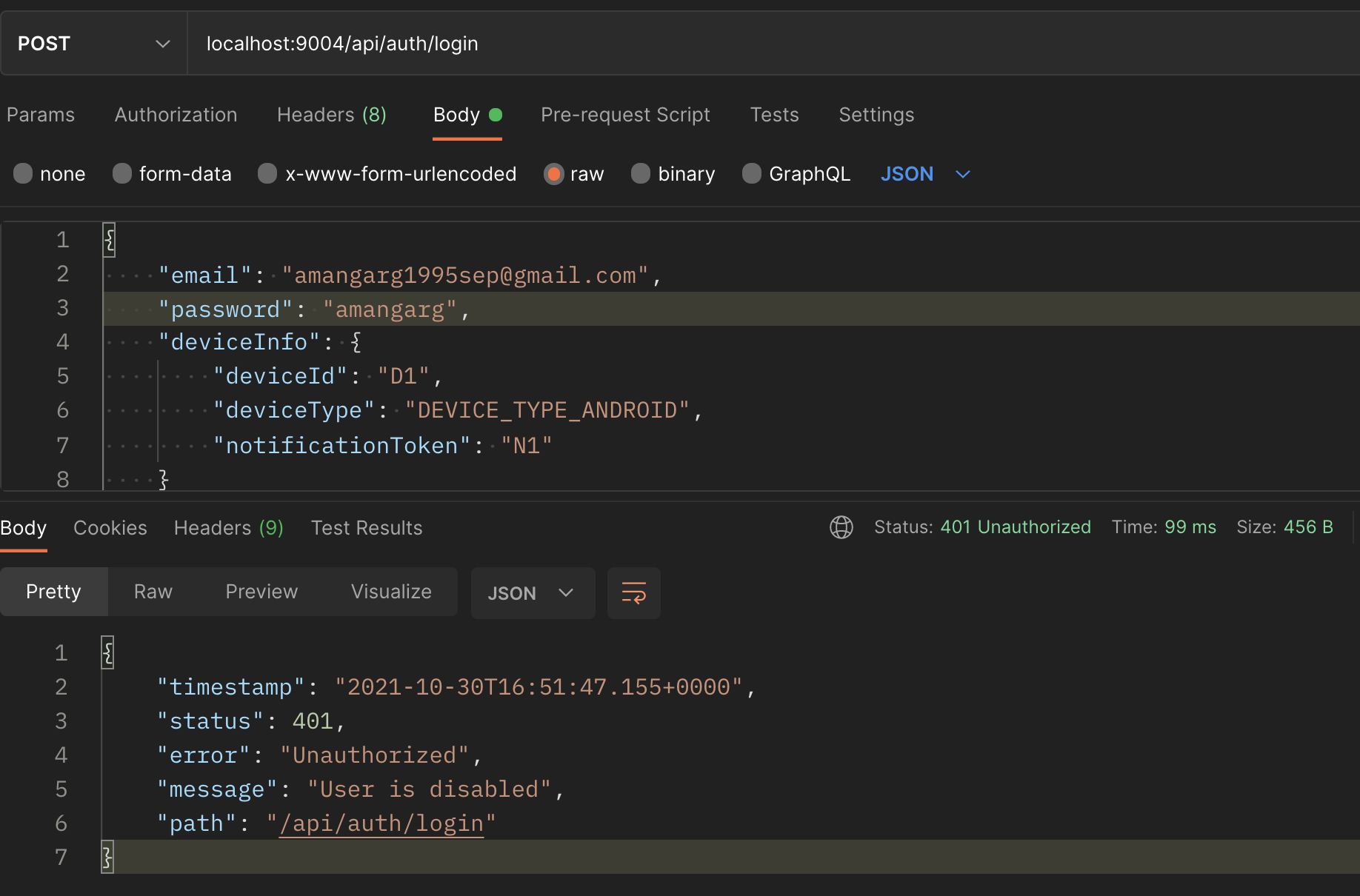

未验证用户登录

curl --location --request POST 'localhost:9004/api/auth/login' \

--header 'Content-Type: application/json' \

--data-raw '{

"email": "amangarg1995sep@gmail.com",

"password": "amangarg",

"deviceInfo": {

"deviceId": "D1",

"deviceType": "DEVICE_TYPE_ANDROID",

"notificationToken": "N1"

}

}'

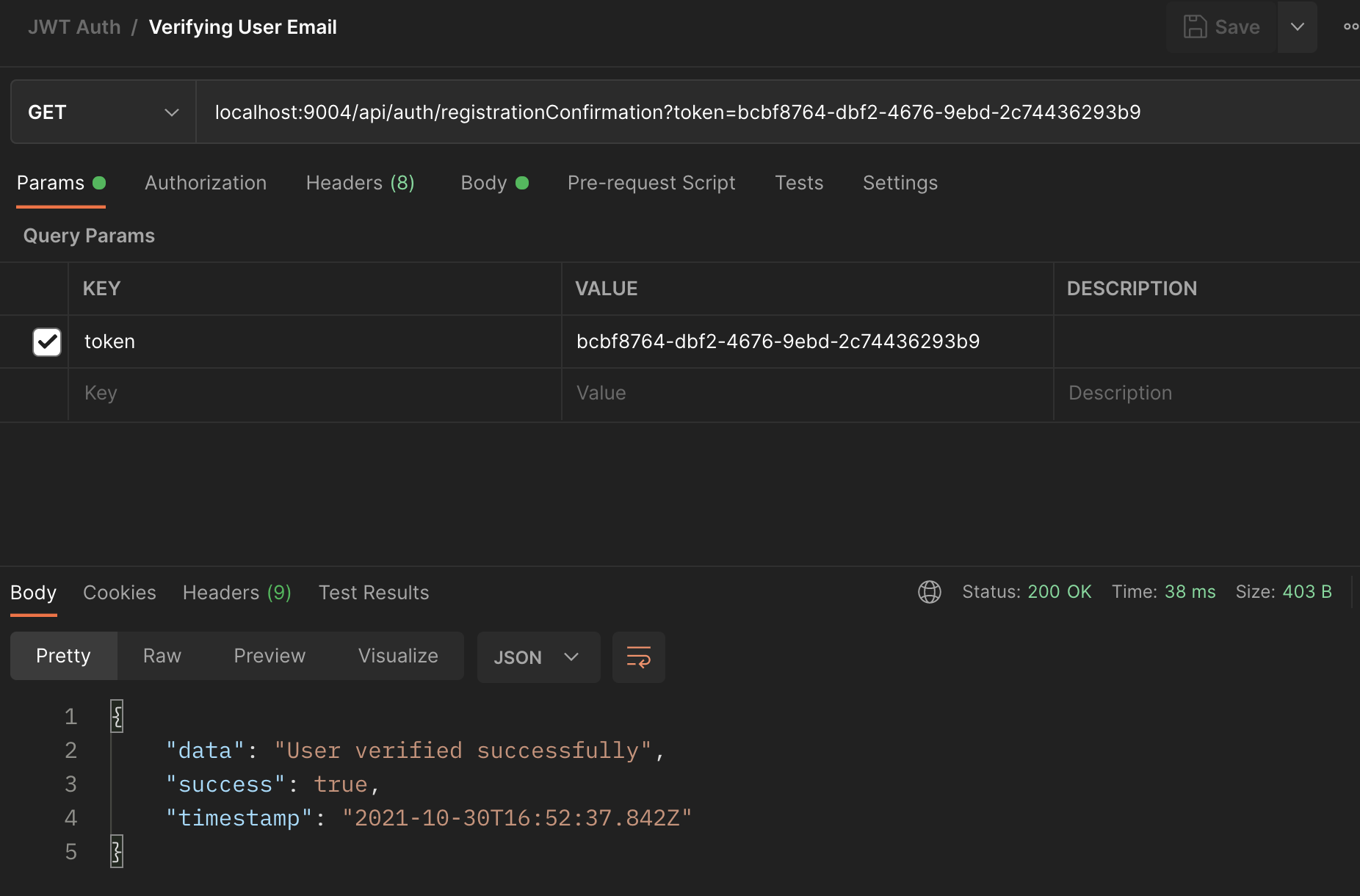

确认用户电子邮件验证令牌

curl --location --request GET 'localhost:9004/api/auth/registrationConfirmation?token=bcbf8764-dbf2-4676-9ebd-2c74436293b9' \

--header 'Content-Type: application/json' \

--data-raw '{

"email": "a@b.com",

"password": "HI12",

"deviceInfo": {

"deviceId": "D1",

"deviceType": "DEVICE_TYPE_ANDROID",

"notificationToken": "N1"

}

}'

⚠️ 如果您传递错误的令牌,您将收到"令牌不匹配错误"

❔ 不知道令牌?:检查

mail.properties中的电子邮件

❔ 仍然没有收到?:查看数据库中的

email_verification_token#token

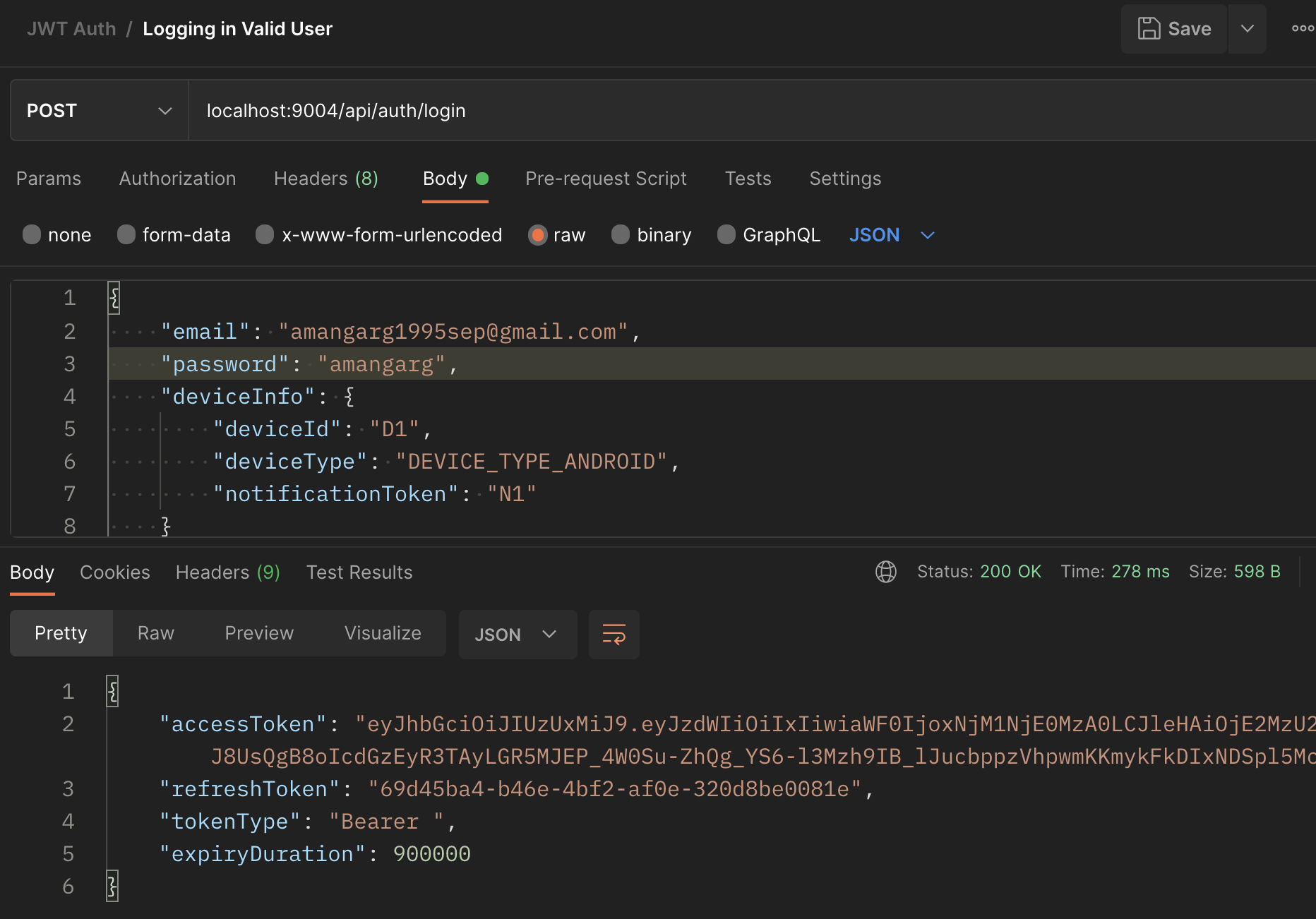

使用有效凭据登录用户

curl --location --request POST 'localhost:9004/api/auth/login' \

--header 'Content-Type: application/json' \

--data-raw '{

"email": "amangarg1995sep@gmail.com",

"password": "amangarg",

"deviceInfo": {

"deviceId": "D1",

"deviceType": "DEVICE_TYPE_ANDROID",

"notificationToken": "N1"

}

}'

⚠️ 如果您输入不正确的凭据,您将收到"凭据错误"错误

⚠️ 如果您的电子邮件未验证(参考上面的API),您将收到"未授权"错误

❔ 需要设备信息以启用多设备登录和注销功能。

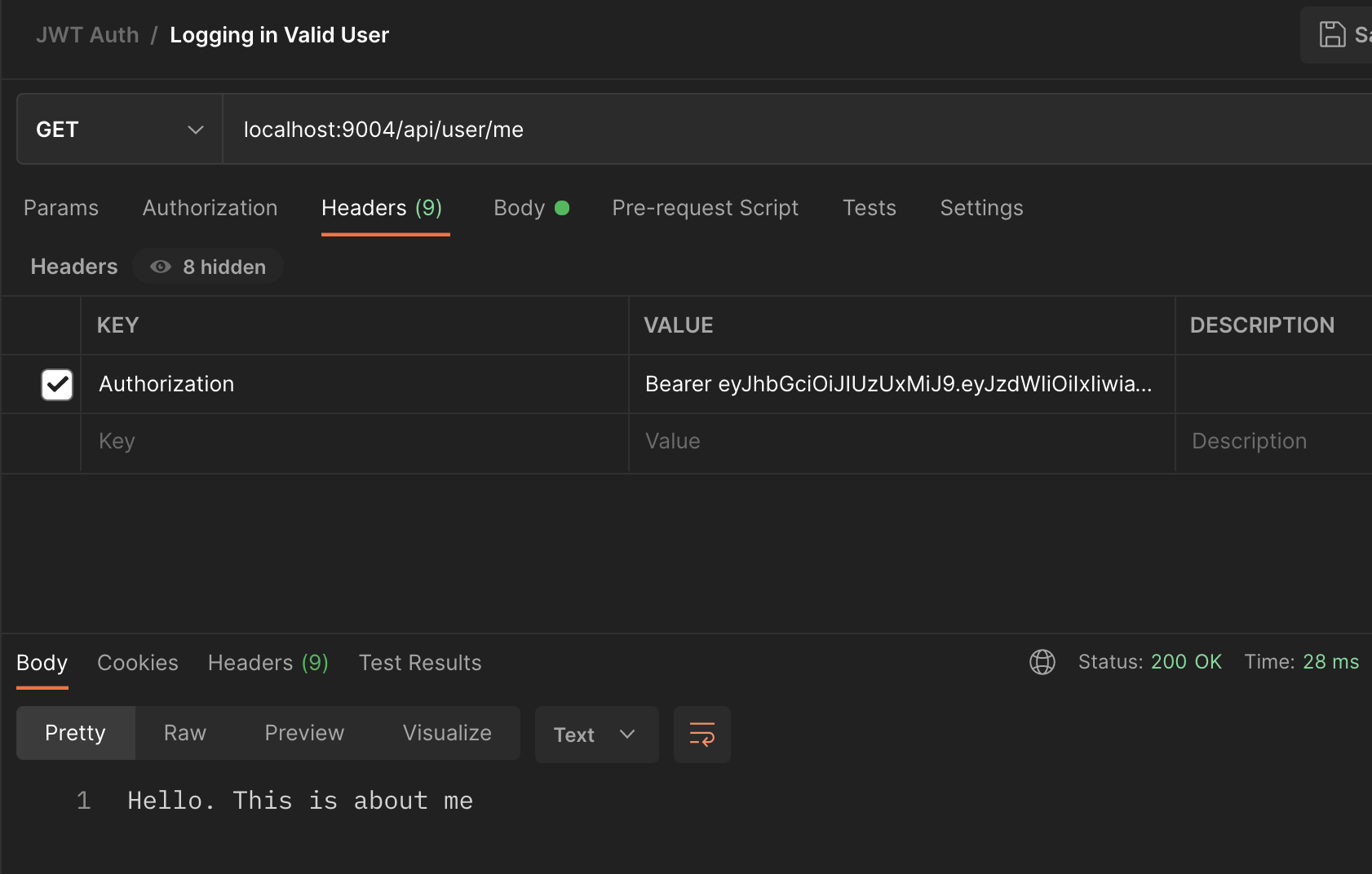

使用JWT令牌访问用户资源

curl --location --request GET 'localhost:9004/api/user/me' \

--header 'Authorization: Bearer eyJhbGciOiJIUzUxMiJ9.eyJzdWIiOiIxIiwiaWF0IjoxNjM1NjE0NTY4LCJleHAiOjE2MzU2MTU0Njh9.d8CJYduoC44njutphODoezheSt_so3Doc9g1RSiMaDU_qJwY0_3Ym4092hFkHsh-jbyB_9i66LbwSEE-szAgEw'

⚠️ 如果您输入无效的令牌(登录后获得),您将收到"JWT签名不正确"错误。

⚠️ 如果您输入格式错误的JWT令牌,您将收到"JWT签名格式错误"错误。

⚠️ 如果您输入过期的JWT令牌(默认:

app.jwt.expiration),您将收到"JWT签名过期"错误,客户端应刷新JWT令牌。

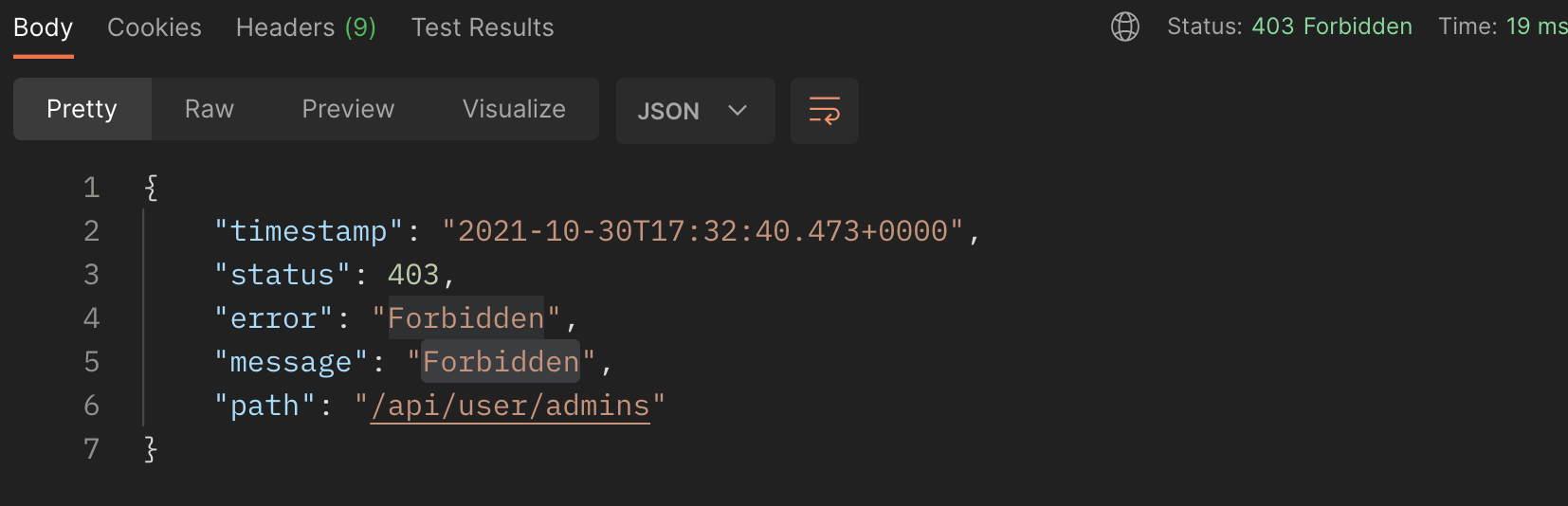

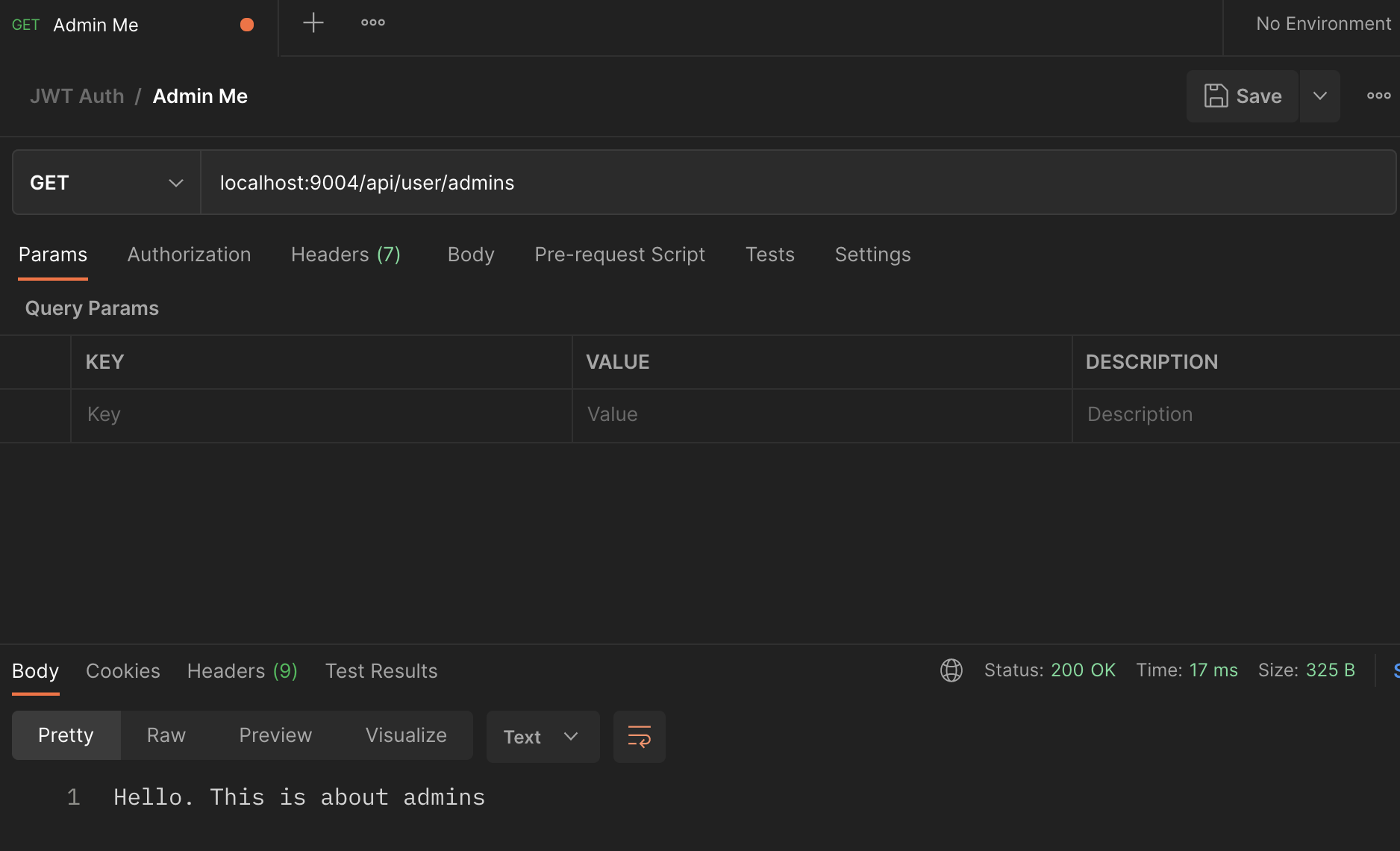

使用JWT令牌访问管理员资源

curl --location --request GET 'localhost:9004/api/user/admins' \

--header 'Authorization: Bearer eyJhbGciOiJIUzUxMiJ9.eyJzdWIiOiIxIiwiaWF0IjoxNjM1NjE0NTY4LCJleHAiOjE2MzU2MTU0Njh9.d8CJYduoC44njutphODoezheSt_so3Doc9g1RSiMaDU_qJwY0_3Ym4092hFkHsh-jbyB_9i66LbwSEE-szAgEw'

⚠️ 如果您注册用户时设置

registerAsAdmin: false,那么您将收到"禁止访问"错误。

⚠️ JWT必须有效(与上述用户资源API相同的约束)

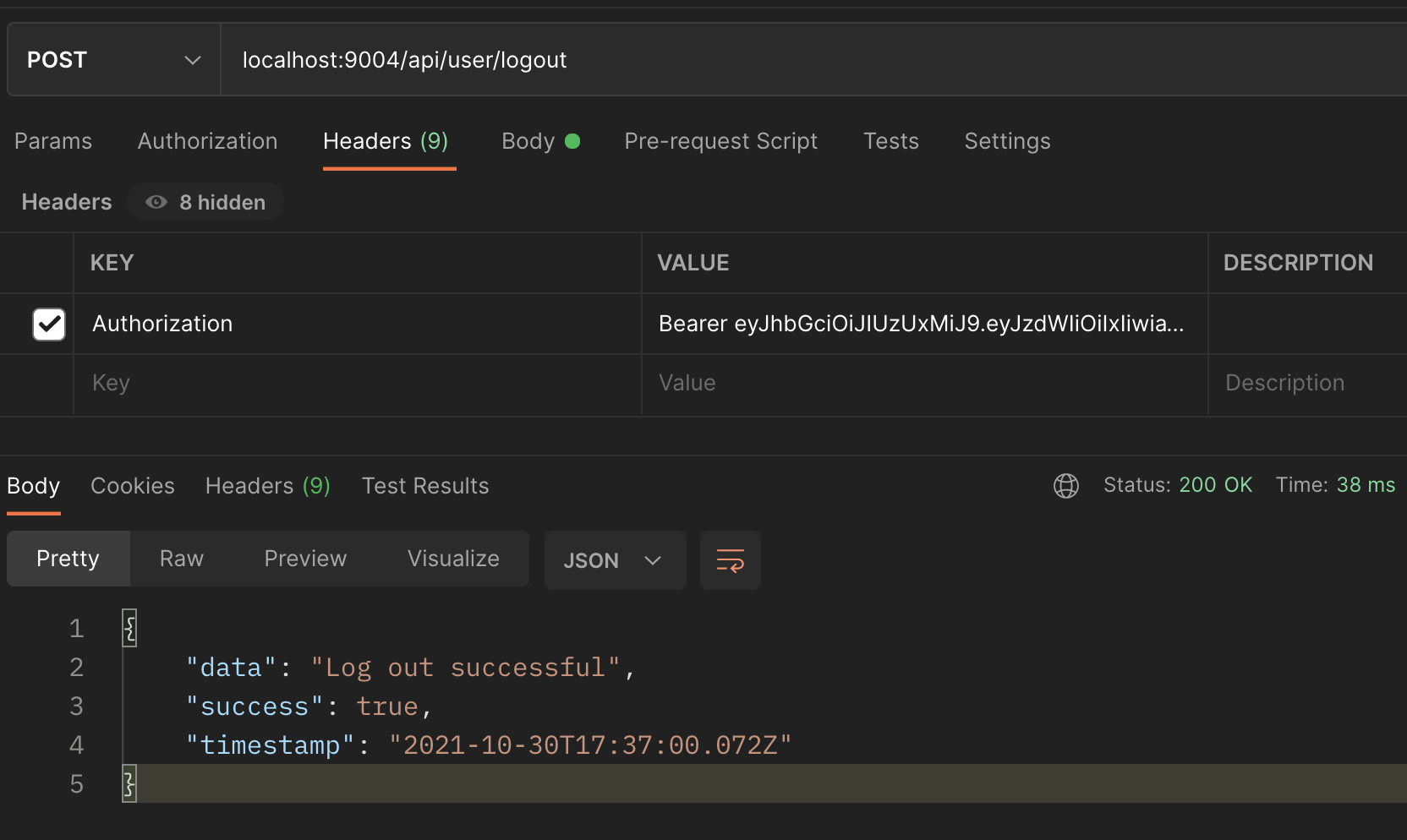

用户注销

``` curl --location --request POST 'localhost:9004/api/user/logout' \ --header 'Authorization: Bearer eyJhbGciOiJIUzUxMiJ9.eyJzdWIiOiIxIiwiaWF0IjoxNjM1NjE0NTY4LCJleHAiOjE2MzU2MTU0Njh9.d8CJYduoC44njutphODoezheSt_so3Doc9g1RSiMaDU_qJwY0_3Ym4092hFkHsh-jbyB_9i66LbwSEE-szAgEw' \ --header 'Content-Type: application/json' \ --data-raw '{ "deviceInfo": { "deviceId": "D1", "deviceType": "DEVICE_TYPE_ANDROID", "notificationToken": "N1" } }' ```

❔ 注销也会删除与设备关联的刷新令牌。在实际生产中,应该特别使该令牌失效。

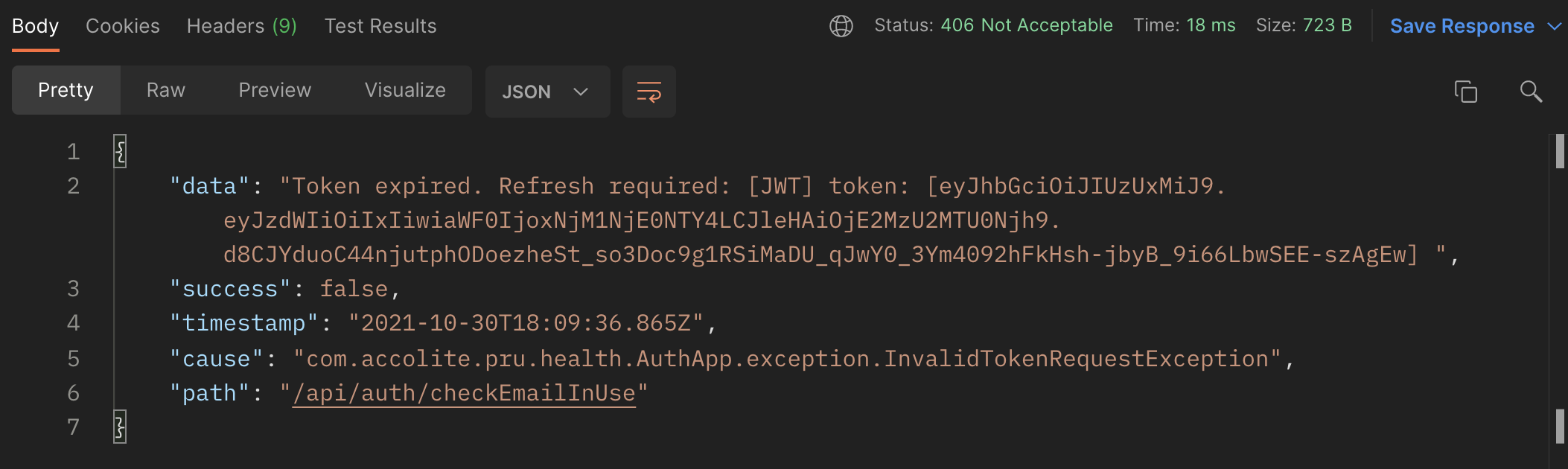

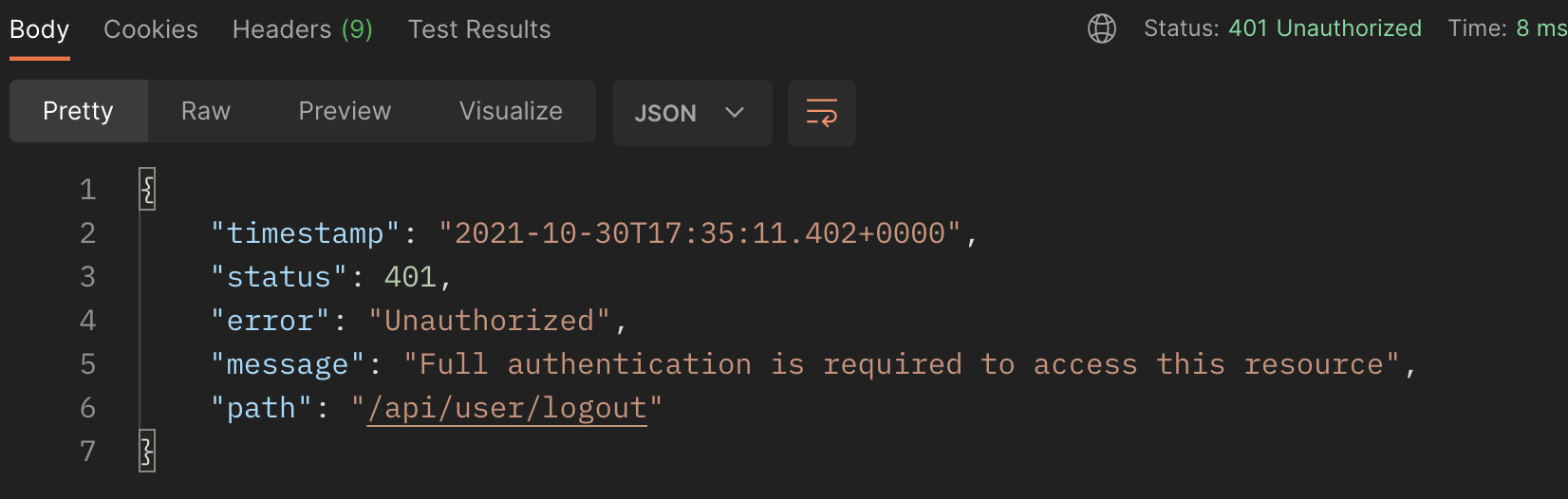

⚠️ 如果未传递JWT,则会收到"Unauthorized"错误。

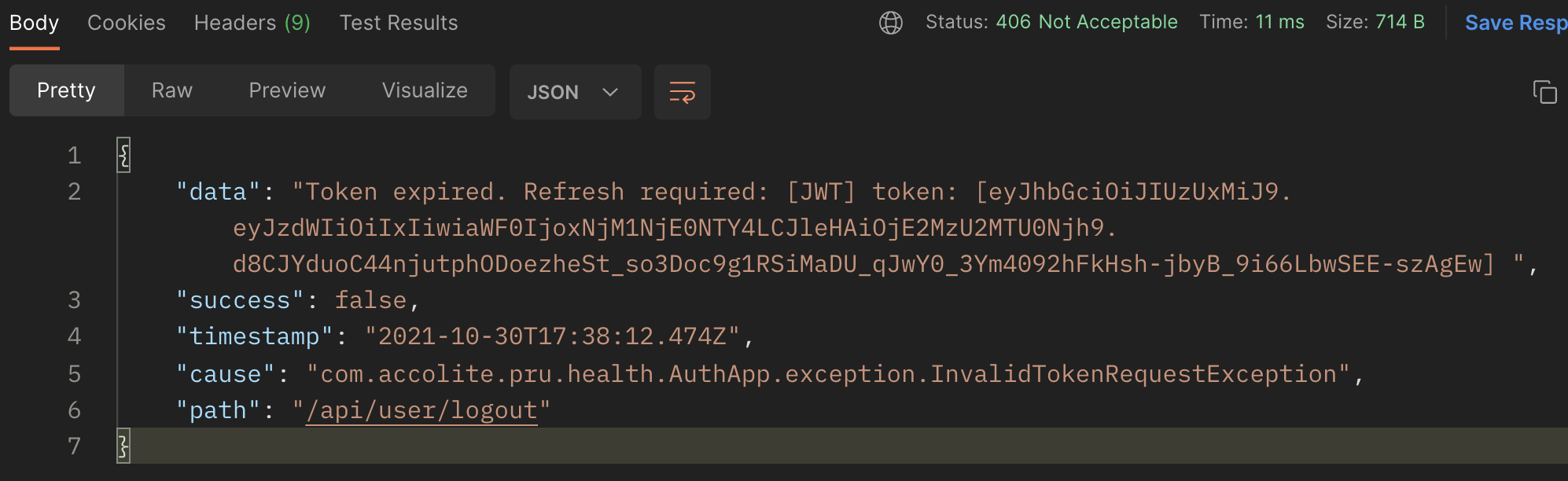

⚠️ 如果尝试两次注销同一用户(未重启应用),将收到"Token Expired"错误。这是因为在注销时我们使JWT失效。

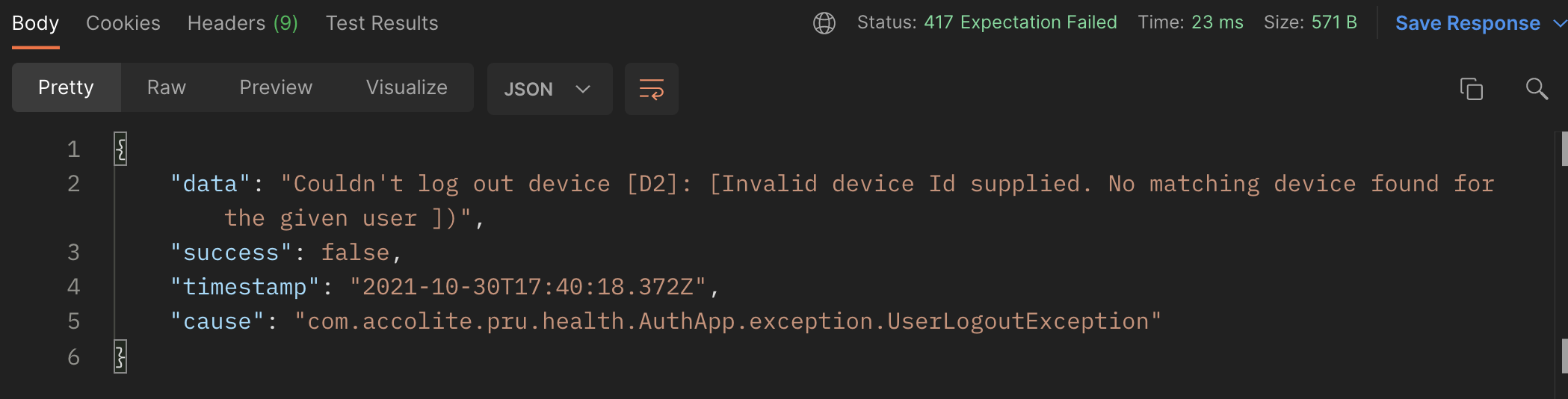

⚠️ 如果尝试使用无效设备(比如D2)注销已登录用户,将收到"Invalid Device"错误。

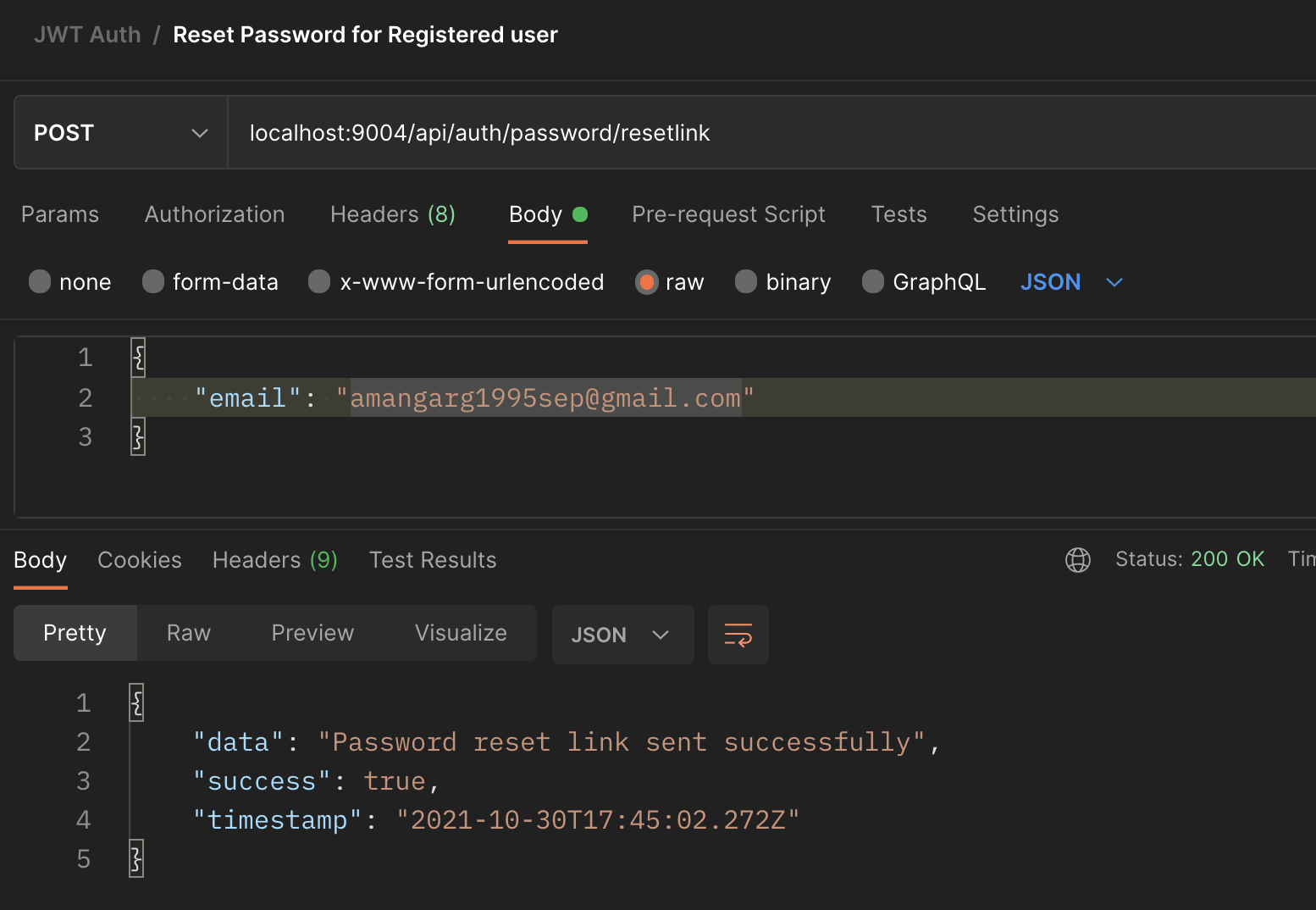

为已注册用户请求重置密码链接

curl --location --request POST 'localhost:9004/api/auth/password/resetlink' \

--header 'Content-Type: application/json' \

--data-raw '{

"email": "amangarg1995sep@gmail.com"

}'

❔ 可以多次请求密码重置。重置令牌将多次生成,有效期为

app.token.password.reset.duration

❔ 即使用户尚未验证其电子邮件,也可以为其请求密码重置。这对我们的演示案例来说是可以的。

⚠️ 如果尝试为未注册用户请求密码重置,将收到"No matching user"错误

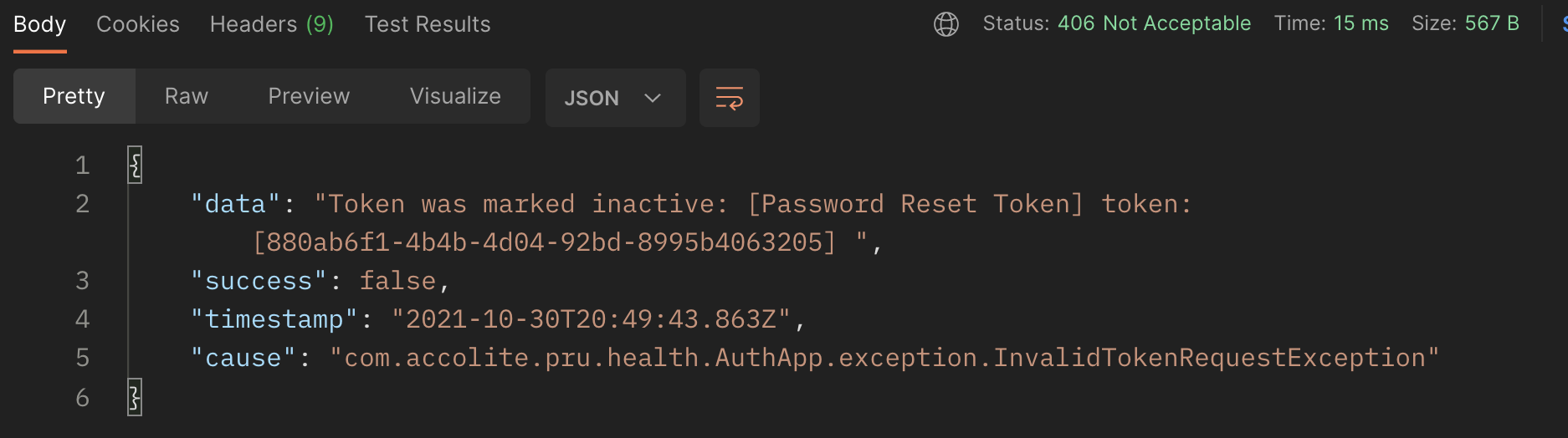

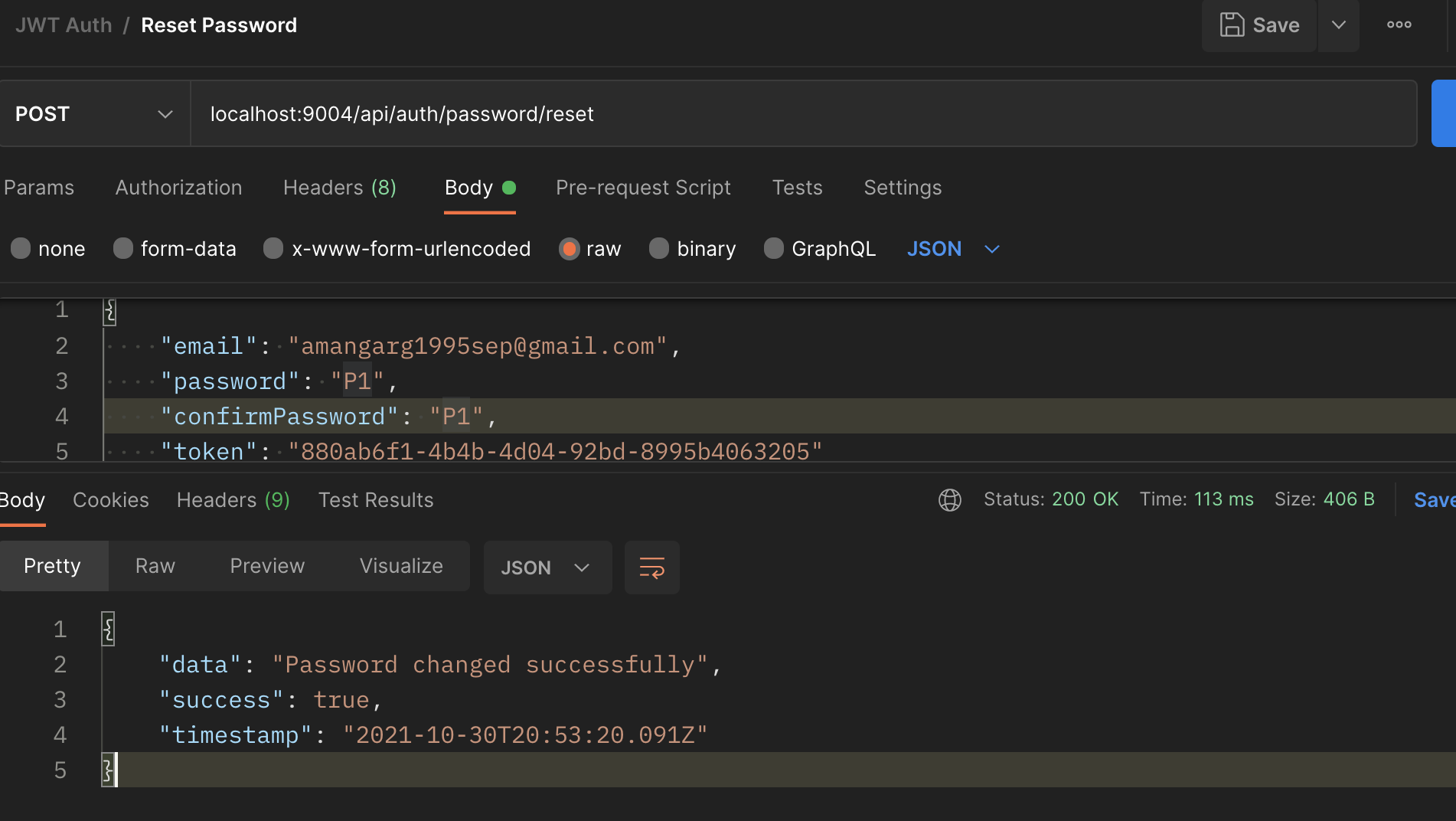

重置已注册用户的密码

curl --location --request POST 'localhost:9004/api/auth/password/reset' \

--header 'Content-Type: application/json' \

--data-raw '{

"email": "amangarg1995sep@gmail.com",

"password": "P1",

"confirmPassword": "P1",

"token": "880ab6f1-4b4b-4d04-92bd-8995b4063205"

}'

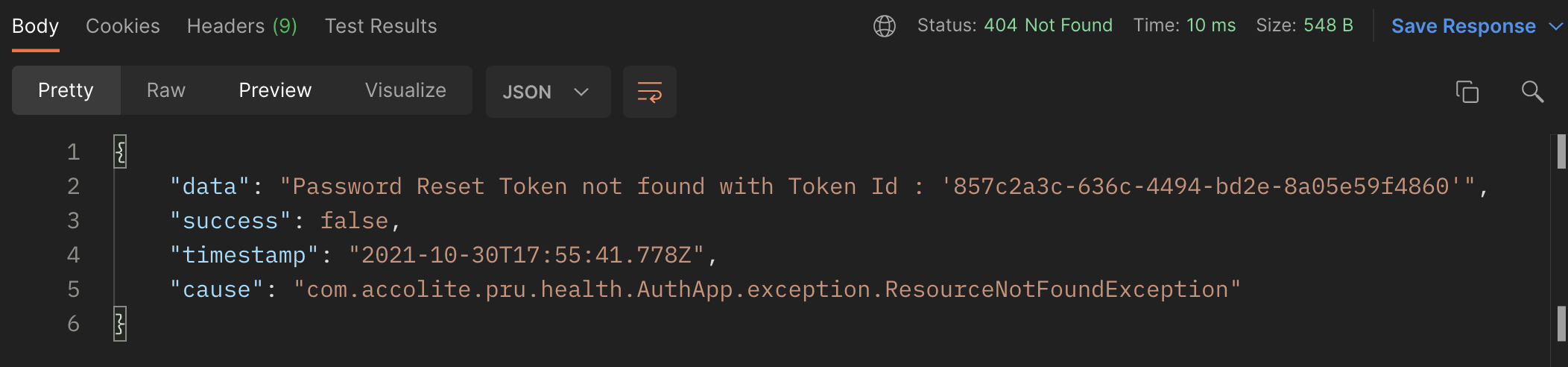

⚠️ 如果新密码不匹配,将出现错误

⚠️ 如果密码重置令牌无效或属于其他用户,将收到"Password Reset Token Not Found"错误。

⚠️ 如果尝试两次使用同一个密码重置令牌,将收到"Token Inactive"错误

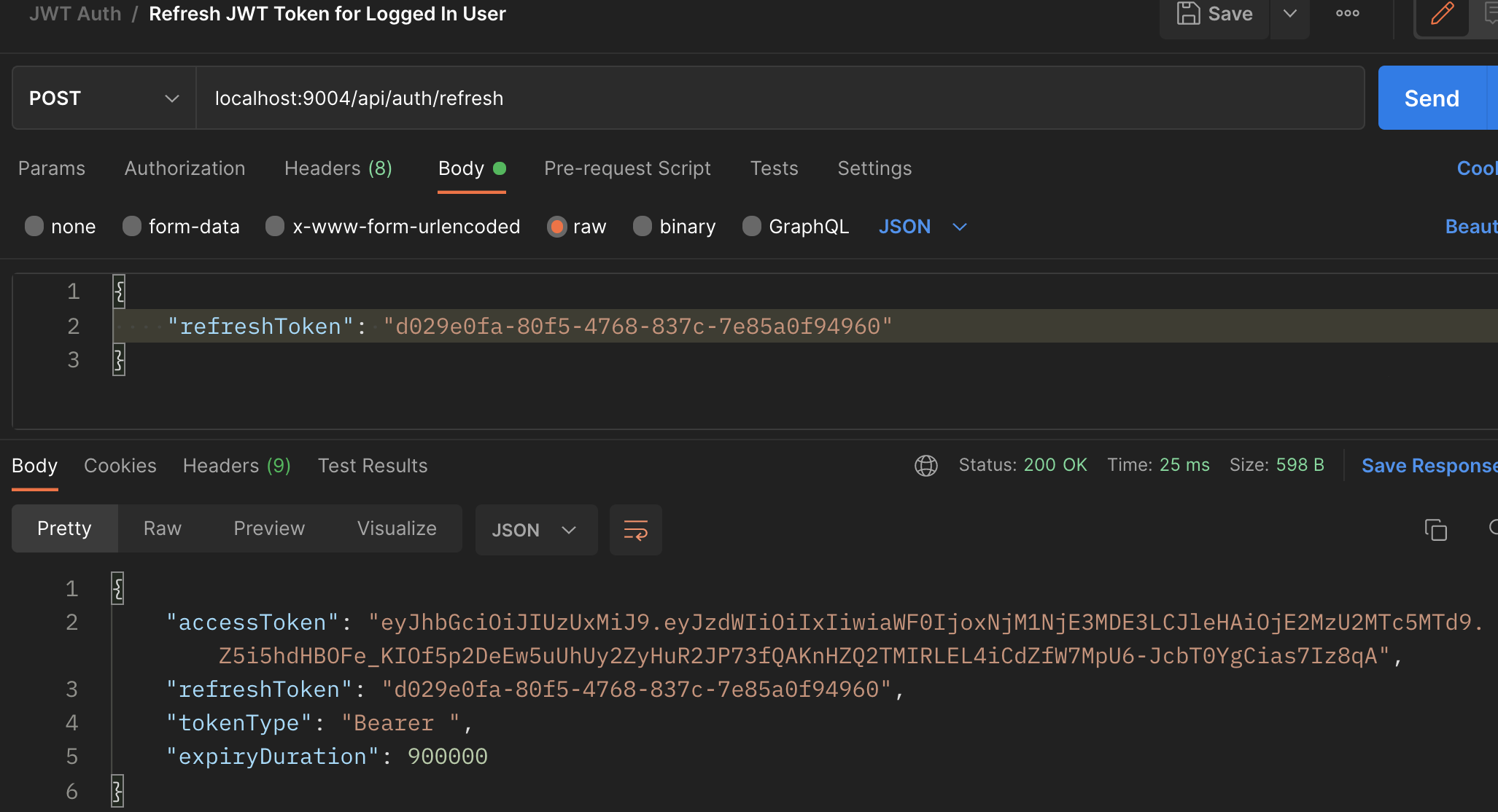

刷新JWT令牌以延长登录会话

curl --location --request POST 'localhost:9004/api/auth/refresh' \

--header 'Content-Type: application/json' \

--data-raw '{

"refreshToken": "d029e0fa-80f5-4768-837c-7e85a0f94960"

}'

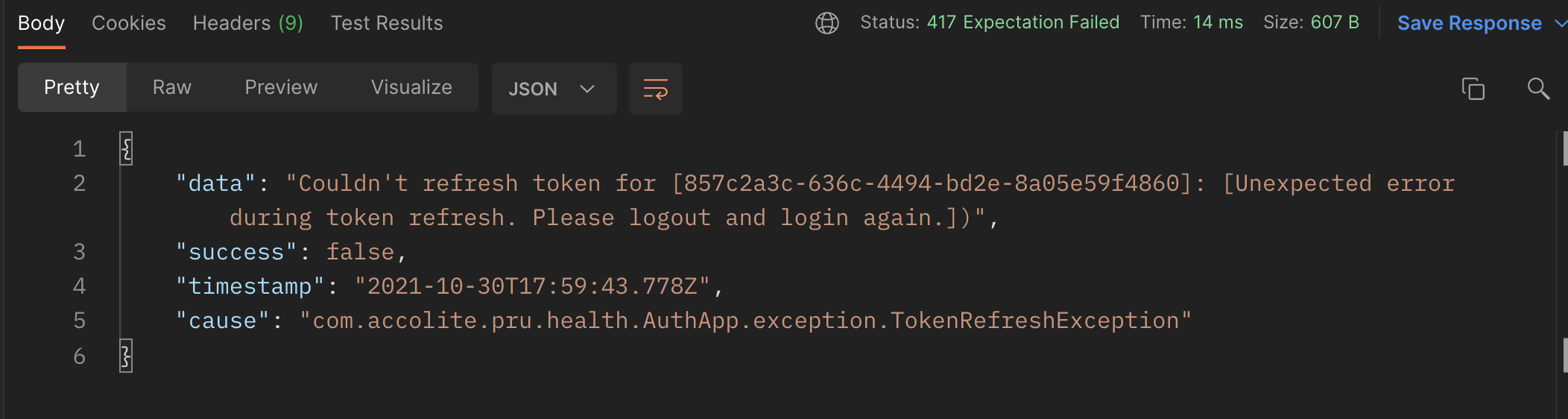

❔ 可以使用刷新令牌多次刷新JWT。这就是刷新的目的。刷新令牌的过期时间可以通过

app.token.refresh.duration控制

⚠️ 如果传递无效的刷新令牌(通过登录获得),将收到"No token found"错误

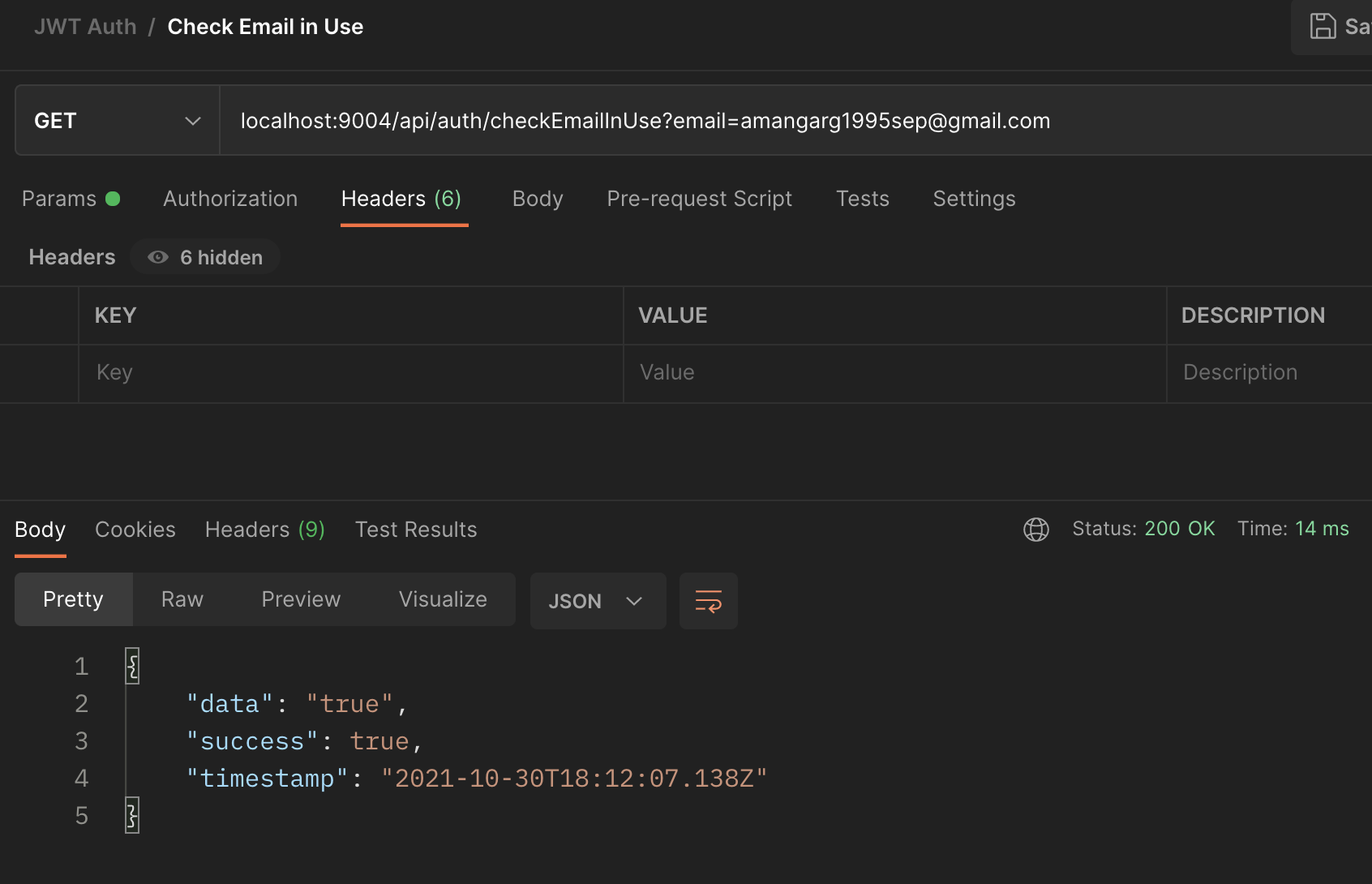

检查电子邮件是否使用

curl --location --request GET 'localhost:9004/api/auth/checkEmailInUse?email=amangarg1995sep@gmail.com'

❔ 该API可以不安全地访问,因此在生产环境中应进行速率限制,以防止DDOS攻击。

❔ 即使用户尚未验证其电子邮件,也可以为其请求密码重置。这对我们的演示案例来说是可以的。

⚠️ 如果尝试为未注册用户请求密码重置,将收到"No matching user"错误

角色

- Spring Boot应用程序使用基于Spring Security的基于角色的授权

- 表和角色数据应该在首次启动时默认创建。

- 任何新注册应用程序的用户默认被分配

ROLE_USER角色。 - 如果未创建角色条目,请在数据库中执行以下SQL查询以插入

USER和ADMIN角色。

INSERT INTO `login_db.role` (ROLE_NAME)

VALUES ('ROLE_USER');

INSERT INTO `login_db.role` (ROLE_NAME)

VALUES ('ROLE_ADMIN');

贡献

- 请记住,该项目是一个演示,不应直接用于生产。

- 请fork项目并根据您的用例进行调整。

- 提交带有适当动机和测试计划的拉取请求。

- Postman集合转储可在此处)获得。

- 并非所有内容都在此演示项目的范围内。欢迎fork项目并扩展功能。

- 该项目配备了JUnit,但大多数地方缺少测试。在这方面非常感谢您的贡献。

访问官网

访问官网 Github

Github 文档

文档