TinyCheck

描述

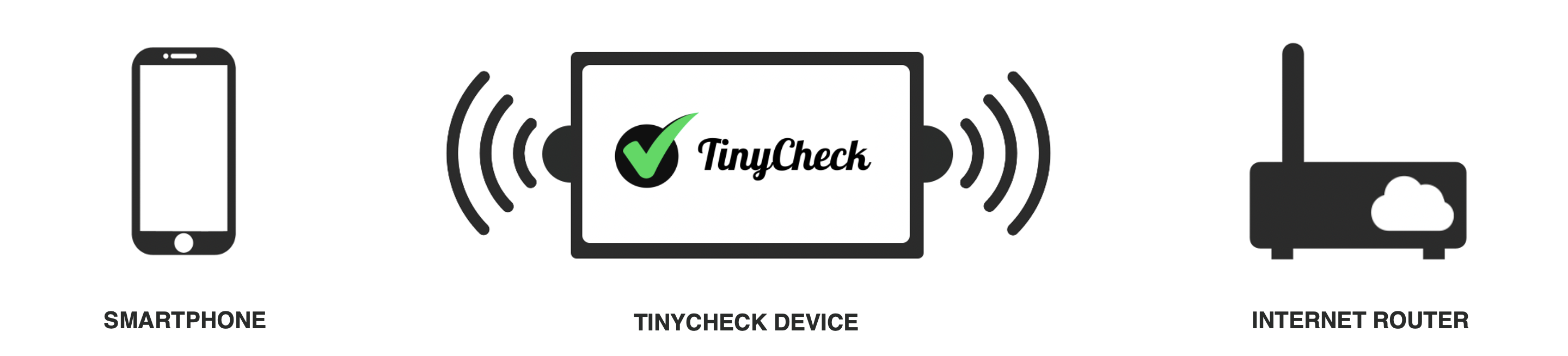

TinyCheck允许您轻松捕获来自智能手机或任何可以连接到Wi-Fi接入点的设备的网络通信,以便快速分析。这可以用于检查智能手机是否有任何可疑或恶意的通信,通过使用启发式方法或特定的威胁指标(IoCs)。

TinyCheck的想法源于与法国妇女庇护所的一次关于跟踪软件的会议。在会议中,我们讨论了如何轻松检测跟踪软件,而不需要安装非常技术性的应用程序或对受害者的智能手机进行取证分析。最初的概念是开发一个基于树莓派的小型自助设备,非技术人员可以用它来测试他们的智能手机是否存在由跟踪软件或任何间谍软件发出的恶意通信。

当然,TinyCheck也可以用来发现从网络犯罪到国家级植入程序的任何恶意通信。它允许最终用户通过后端推送他们自己的扩展威胁指标,以检测网络上的一些幽灵。

如果您需要更多关于如何安装、使用和内部原理的文档,请查看TinyCheck Wiki。

如果您对项目有任何疑问,想要贡献或只是发送反馈,

请随时联系我们:tinycheck[@]kaspersky[.]com。

使用场景

TinyCheck可以被个人和实体以几种方式使用:

- 网络部署 - TinyCheck安装在网络上,可以通过浏览器从工作站访问。

- 自助模式 - TinyCheck可以作为自助设备,允许访客测试他们自己的设备。

- 完全独立 - 通过使用移动电源、两个Wi-Fi接口或4G加密狗和小型触摸屏如本视频所示,您可以在任何地方检测任何设备。

安装

请查看Wiki的安装页面中的几个步骤。

了解前端

前端 - 可以通过http://tinycheck.local访问 - 是一种引导用户完成网络捕获和报告过程的通道。它允许用户设置与现有Wi-Fi网络的连接,创建临时Wi-Fi网络,捕获通信并向用户显示报告...不到一分钟,5次点击,无需任何技术知识。

了解后端

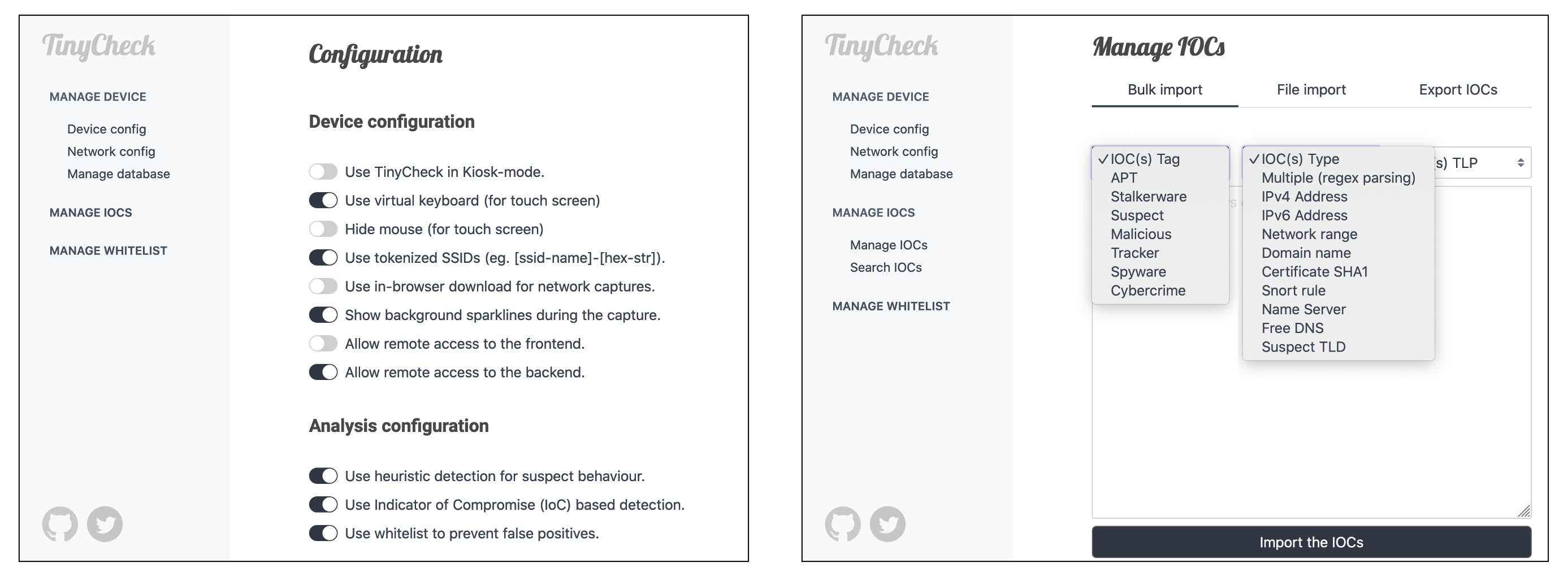

安装完成后,您可以通过浏览https://tinycheck.local并接受SSL自签名证书来连接到TinyCheck后端。

后端允许您编辑TinyCheck的配置,添加扩展的IOC和白名单元素,以防止误报。已经提供了几个IOC,如一些suricata规则、FreeDNS、名称服务器、已知托管恶意服务器的CIDR等。

特别感谢

Felix Aime,感谢他在开发和测试这个项目时的想法和热情。Felix是主要贡献者,我们非常感谢他对TinyCheck的工作。

提供一些IOC的人

- Cian Heasley,提供了他的android跟踪软件IOC仓库,地址:https://github.com/diskurse/android-stalkerware

- Echap,提供了他们出色的跟踪软件IOC仓库,地址:https://github.com/AssoEchap/stalkerware-indicators

- Emilien,提供了他的Stratum规则,地址:https://github.com/kwouffe/cryptonote-hunt

- Costin Raiu,提供了他的地理追踪器域名,地址:https://github.com/craiu/mobiletrackers/blob/master/list.txt

代码审查

- Dan Demeter @_xdanx

- Maxime Granier

- Florian Pires @Florian_Pires

- Ivan Kwiatkowski @JusticeRage

其他

- GReAT同事。

- Kaspersky的Tatyana、Kristina、Christina和Arnaud(支持和IOC)

- Zeek和Suricata出色的维护者。

- virtual-keyboard.js.org和loading.io的开发者。

- Yan Zhu,感谢他出色的Spectre CSS库 (https://picturepan2.github.io/spectre/)

访问官网

访问官网 Github

Github 文档

文档