Chimera 解锁

工具背景

虽然DLL旁加载可以用于正当目的,比如加载程序运行所需的库文件,但它也可能被用于恶意目的。攻击者可以利用DLL旁加载在目标系统上执行任意代码,通常是通过利用用于加载DLL的合法应用程序中的漏洞。

为了自动化DLL旁加载过程并使其更加有效,Chimera被创建为一个包含绕过EDR/AV产品的规避方法的工具。这个工具可以自动使用随机密钥通过XOR加密shellcode,并创建可以导入到Visual Studio中以创建恶意DLL的模板图像。

此外,该工具还使用了SysWhispers3的动态系统调用和修改后的汇编版本来规避EDR搜索的模式,添加了随机NOP指令和寄存器移动。同时还使用了早期鸟注入技术将shellcode注入到用户可以指定的另一个进程中,并包含沙箱规避机制,如硬盘检查和进程调试检测。最后,加载器中还加入了定时攻击,使用可等待计时器来延迟shellcode的执行。

该工具经过测试,已证明能有效绕过EDR/AV产品并在目标系统上执行任意代码。

Chimera Unleashed的更新版本在规避静态和动态分析方面表现出显著进步,特别是针对Microsoft 365的终端检测和响应(EDR)系统。该工具的旁加载技术即使应用于OneDrive等知名二进制文件时也能成功避开检测。然而值得注意的是,虽然旁加载部分未被检测到,但工具使用的早期鸟注入过程被EDR系统识别。这突显了进一步改进工具整体隐蔽能力的一个领域。

工具使用

主要更新和特性:

- 重构结构:整个程序结构已重新设计,以提高开发便利性和未来可维护性。

- 集成多态代码:整合了多态代码,大大增强了规避能力,使工具更能抵抗静态分析。

- 整合SysWhispers 3:从SysWhispers 2过渡到修改版的SysWhispers 3。此更新改善了工具规避EDR系统使用的模式识别机制的能力,使用动态系统调用和修改后的汇编技术。

- AES加密:实现了AES加密来保护shellcode,增加了额外的安全性和混淆层。

- 早期鸟注入:该工具采用早期鸟注入技术,允许在目标进程中更隐蔽地执行代码。

- 模块stomping:将在未来添加,您也可以在工具中实现自己的代码注入技术。

Chimera使用Python3编写,无需安装任何额外依赖。

Chimera目前支持两种DLL选项:Microsoft Teams或Microsoft OneDrive。

可以创建Microsoft Teams缺失的userenv.dll,并将其插入到特定文件夹:

%USERPROFILE%/Appdata/local/Microsoft/Teams/current

对于Microsoft OneDrive,脚本使用version DLL,这很常见,因为它在二进制文件中缺失,例如onedriveupdater.exe

命令行参数

Chimera Unleashed使用argparser进行命令行参数解析。可用的参数如下:

--raw或-r:包含shellcode的文件路径。必需。--path或-p:输出C模板文件的路径。必需。--pname或-n:注入shellcode的进程名称。必需。--dexports或-d:指定要使用的DLL导出('teams'或'onedrive')。必需。--enc或-e:指定首选加密(XOR / AES)。必需。--inj或-i:指定首选注入技术(EB / MS)。必需。--rshell或-s:[可选] 用唯一名称替换shellcode变量名。默认为'encoded_shell'。--rxor或-x:[可选] 用唯一名称替换xor加密名。默认为'do_xor'。--rkey或-k:[可选] 用唯一名称替换密钥变量名。默认为'key'。--rsleep或-z:[可选] 执行期间包含的总睡眠时间(秒)。默认为4000。--size或-f:[可选] 垃圾数据的文件大小(KB)。零(0)为禁用,一(1)为随机文件大小。默认为0。

使用示例:python Chimera.py --raw <shellcode路径> --path <输出路径> --pname <进程名> --dexports <导出文件> --enc AES --inj EB --rshell my_shellcode

实用提示

编译完成后,将生成一个DLL,应包含OneDrive的"version.dll"或Microsoft Teams的"userenv.dll"。接下来,需要重命名原始DLL。

例如,原始"userenv.dll"应重命名为"tmpB0F7.dll",而原始"version.dll"应重命名为"tmp44BC.dll"。此外,您可以通过修改DLL导出的源代码来更改代理DLL的名称,而不是使用默认的脚本名称。

code.h文件包含shellcode。

Visual Studio项目设置

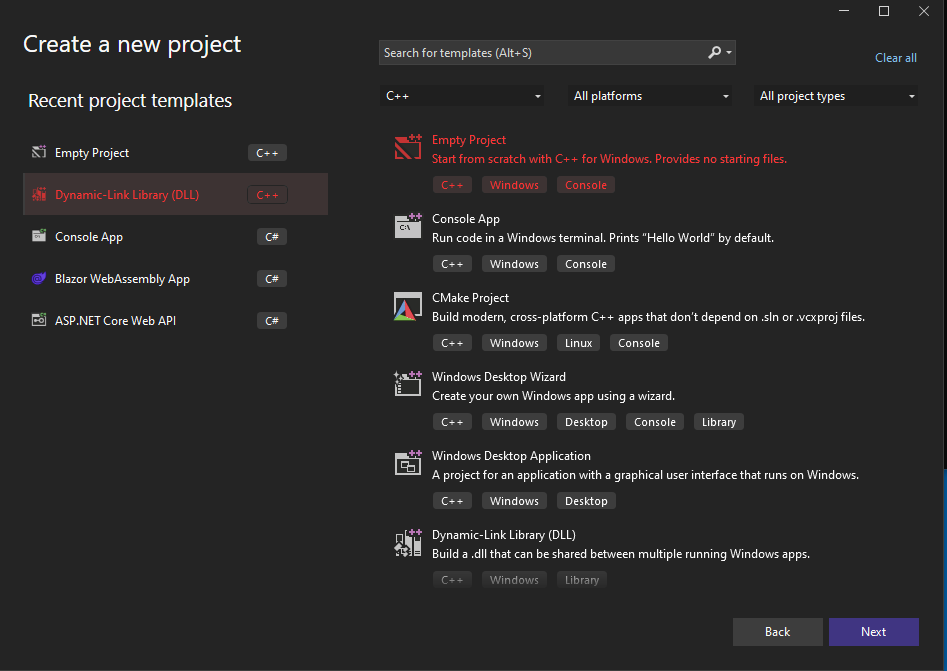

步骤1:使用DLL模板创建新的Visual Studio项目

- 启动Visual Studio,点击"创建新项目"或转到"文件" -> "新建" -> "项目"。

- 在项目模板窗口中,从左侧选择"Visual C++"。

- 从可用模板中选择"空项目"。

- 为项目提供合适的名称和位置,然后点击"确定"。

- 在项目属性窗口中,导航至"配置属性" -> "常规",将"配置类型"设置为"动态库(.dll)"。

- 根据需要配置其他项目设置并保存项目。

步骤2:将文件导入Visual Studio项目

- 找到包含必要图像的"chimera_automation"文件夹。

- 打开文件夹,找到以下文件:main.c、syscalls.c、syscallsstubs.std.x64.asm。

- 在Visual Studio中,右击"解决方案资源管理器"面板中的项目,选择"添加" -> "现有项"。

- 浏览到每个文件(main.c、syscalls.c、syscallsstubs.std.x64.asm)的位置,逐一选择它们。点击"添加"将它们导入到项目中。

- 如果项目目录中还没有名为"header_files"的文件夹,请创建一个。

- 在"chimera_automation"目录的"header_files"文件夹中找到"syscalls_mem.h"头文件。

- 在Visual Studio的"解决方案资源管理器"面板中右击"header_files"文件夹,选择"添加" -> "现有项"。

- 浏览到"syscalls_mem.h"的位置并选择它。点击"添加"将其导入到项目中。

第3步:构建自定义

- 在项目属性窗口中,导航到"配置属性" -> "生成自定义项"。

- 点击"生成自定义项"按钮打开生成自定义对话框。

第4步:启用MASM

- 在生成自定义对话框中,勾选"masm"旁边的复选框以启用它。

- 点击"确定"关闭生成自定义对话框。

第5步:

- 右击汇编文件 → 属性,选择以下选项

- 从生成中排除 → 否

- 内容 → 是

- 项类型 → Microsoft 宏汇编程序

最终项目设置

编译器优化

第1步:更改优化

- 在Visual Studio中选择项目 → 属性

- C/C++优化并更改为以下设置

第2步:移除调试信息

- 在Visual Studio中选择项目 → 属性

- 链接器 → 调试 → 生成调试信息 → 否

贡献者

原始贡献者:

- George Sotiriadis

- 初始发布和概念。

- 更新版本中的代码重构。

- 更新版本中修改了SysWhispers3。

贡献者:

- Efstratios Chatzoglou

- 在更新版本中添加了多态代码、混淆器和AES加密。

- 协助进行代码重构和进一步开发。

免责声明:

在适用法律允许的最大范围内,我本人(George Sotiriadis)和/或向我的仓库提交内容的附属人员,不对任何间接、偶然、特殊、后果性或惩罚性损害,或任何利润或收入损失(无论是直接还是间接造成的),或任何数据、使用、商誉或其他无形损失承担责任,这些损失源于(i)您访问此资源和/或无法访问此资源;(ii)此资源引用的任何第三方的任何行为或内容,包括但不限于任何诽谤、冒犯或非法行为或其他用户或第三方;(iii)从此资源获得的任何内容

参考文献

[列出了多个参考链接]

Github

Github