Splunk安全内容

欢迎来到Splunk安全内容

本项目为您提供了我们的分析故事库、安全指南,这些指南提供了有关战术、技术和程序(TTP)的背景信息,并与MITRE ATT&CK框架、洛克希德·马丁网络杀伤链和CIS控制措施相映射。它们包括Splunk搜索、机器学习算法和Splunk Phantom剧本(如果可用)——所有这些都旨在协同工作,以检测、调查和应对威胁。

注意: 我们有姐妹项目,使我们能够构建行业最佳的安全内容。这些项目包括Splunk攻击范围(一个围绕Splunk构建的攻击模拟实验室)和Contentctl(一个使我们能够构建、测试和打包内容以便分发的工具)。

- Splunk攻击范围:一个围绕Splunk构建的攻击模拟实验室。

- Contentctl:使我们能够构建、测试和打包内容以便分发的工具。

获取内容🛡

可以通过以下方式获取最新的Splunk安全内容:

🌐 网站

发现和访问我们内容的最佳方式是使用research.splunk.com网站。

🖥️ Splunk Enterprise Security (ES) 内容更新

Splunk安全内容作为ESCU的一部分直接集成,如果您是ES用户,好消息是您已经拥有它了!

📦 ESCU应用

要手动下载最新版本的Splunk安全内容(名为DA-ESS-ContentUpdate.spl),您可以访问splunkbase页面或GitHub上的发布页面。

工具 🧰

驱动我们内容开发的关键工具是 contentctl。Contentctl 提供以下功能:

- 创建新的检测

- 验证检测所需所有组件的正确性

- 测试检测

- 从检测生成可部署的应用程序

要了解更多关于 contentctl 及其功能的信息,请访问 contentctl 代码库。

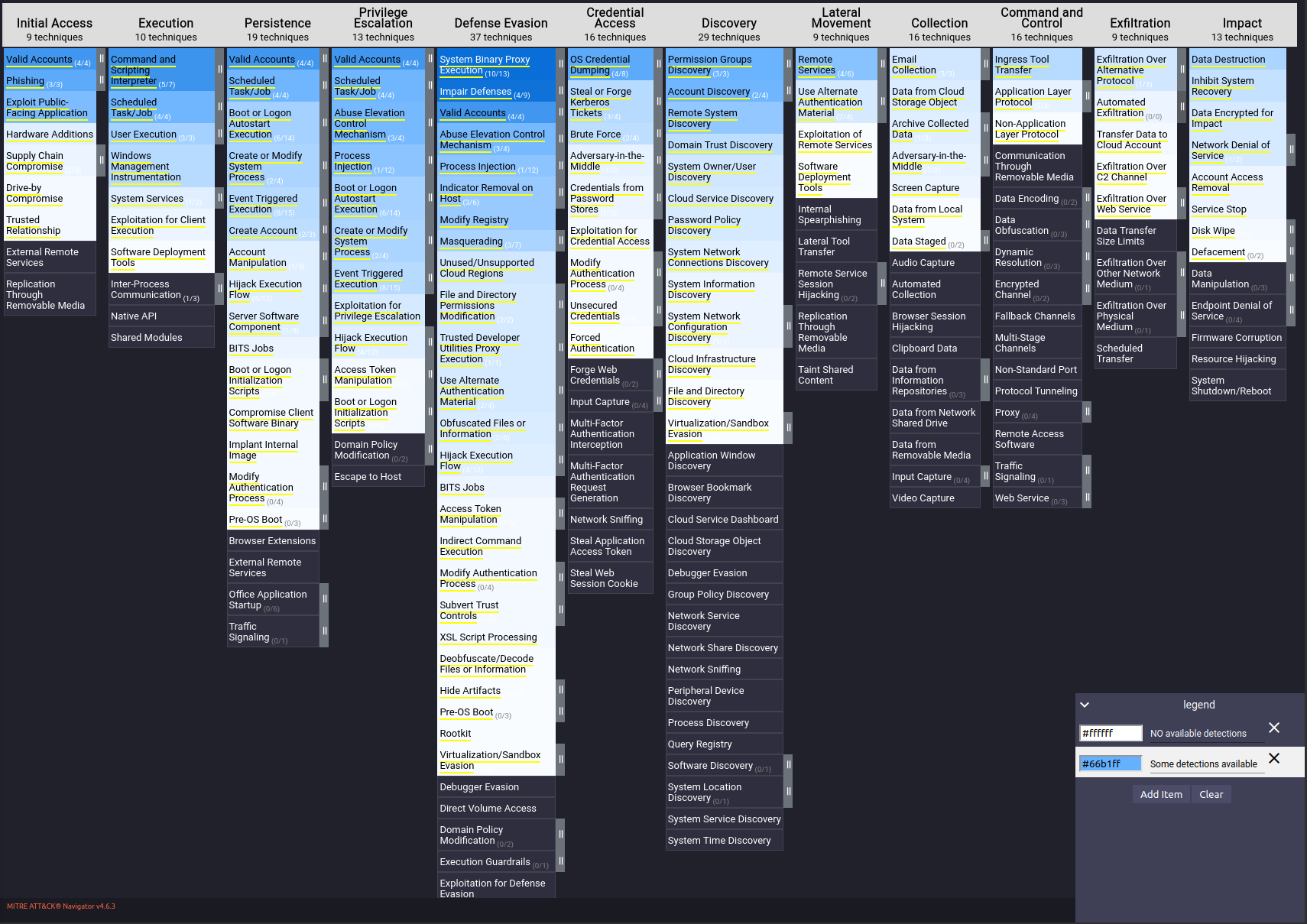

MITRE ATT&CK ⚔️

检测覆盖范围

要查看所有标记了 MITRE 技术的内容的最新检测覆盖范围图,请访问:https://mitremap.splunkresearch.com/ 中的检测覆盖层。以下是我们当前有一些检测覆盖的技术的实时快照。

内容组成部分 🧩

- detections/:包含迄今为止所有的检测搜索,并不断增加。

- stories/:所有分析故事,用于分组检测或称为用例。

- deployments/:所有内容的调度和警报操作配置。

- playbooks/:用于响应特定用例或威胁的事件响应手册/工作流程。

- baselines/:必须在检测运行之前执行的搜索。特别适用于在系统上收集数据,然后对收集的数据运行检测。

- investigations/:进一步分析检测输出的调查。更多信息,可以参考 Splunk Enterprise Security 时间线文档。

- macros/:实现 Splunk 的搜索宏,常用搜索模式的快捷方式,如 sysmon 源类型。下面会详细介绍如何使用宏来自定义内容。

- lookups/:实现 Splunk 的查找,通常用于提供静态值列表,如常用勒索软件扩展名。

- data_sources/:定义数据源、收集所需的 TA 或 App 以及检测可以使用的字段。

贡献 🥰

我们欢迎社区的反馈和贡献!请查看我们的 项目贡献指南 以获取更多关于如何参与的信息。

支持 💪

如果您是拥有有效支持合同的 Splunk Enterprise 客户,有 Splunk 相关问题,可以在 https://www.splunk.com/ 支持门户上开设支持案例。

请使用 GitHub 问题跟踪器 直接向威胁研究团队提交错误或功能请求,使用模板。

如果您有问题或需要支持,您可以:

- 在 Splunk Answers 上发布问题

- 加入 Splunk Slack 频道 中的 #security-research 房间

许可

版权所有 2022 Splunk Inc.

根据 Apache 许可证 2.0 版("许可证")获得许可; 除非遵守许可证,否则您不得使用此文件。 您可以在以下位置获取许可证副本:

http://www.apache.org/licenses/LICENSE-2.0

除非适用法律要求或书面同意,否则根据许可证分发的软件是基于"按原样"的基础分发的, 不附带任何明示或暗示的担保或条件。 有关许可证下的特定语言管理权限和限制,请参阅许可证。

访问官网

访问官网 Github

Github 文档

文档