🔏 X.509证书导出器

一个专注于证书过期监控的Prometheus导出器,使用Go编写。设计用于从内部监控Kubernetes集群,也可以作为独立的导出器使用。

在证书过期前获得通知:

- PEM编码的文件,通过路径或扫描目录

- 带有嵌入证书或文件引用的Kubeconfig

- Kubernetes集群中的TLS密钥

安装

🏃 快速开始

Helm chart是在集群上运行功能齐全的导出器的最简单方法。 如果需要,chart也是高度可定制的。查看chart文档了解更多。

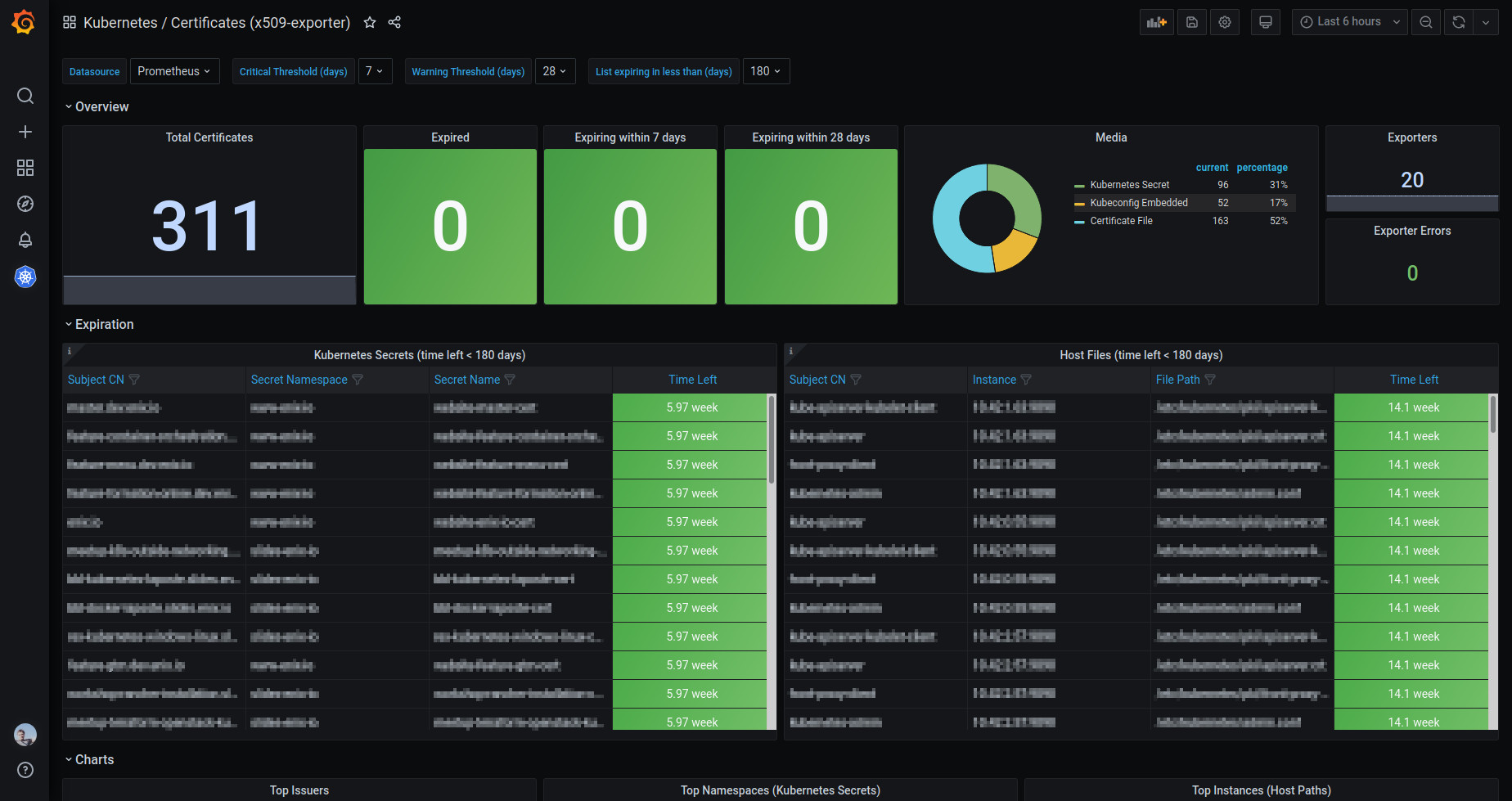

提供的Grafana仪表板也可用于在Grafana实例上显示导出器的指标。

使用Docker

Docker镜像可在enix/x509-certificate-exporter获取。

使用预构建的二进制文件

每个发布版本都附带了许多支持平台的预构建二进制文件。

使用源代码

项目的入口点是./cmd/x509-certificate-exporter。

您可以像运行和构建任何其他Go程序一样运行和构建它:

go build ./cmd/x509-certificate-exporter

使用方法

以下指标可用:

x509_cert_not_beforex509_cert_not_afterx509_cert_expiredx509_cert_expires_in_seconds(可选)x509_cert_valid_since_seconds(可选)x509_cert_error(可选)x509_read_errorsx509_exporter_build_info

Prometheus告警

当不使用Helm进行安装时,可以手动部署以下Prometheus告警规则:

rules:

- alert: X509ExporterReadErrors

annotations:

description: 在过去15分钟内,此x509-certificate-exporter实例在读取证书文件或查询Kubernetes API时遇到错误。如果在导出器启动时触发,这可能是由配置错误导致的。

summary: x509-certificate-exporter的读取错误增加

expr: delta(x509_read_errors[15m]) > 0

for: 5m

labels:

severity: warning

- alert: CertificateRenewal

annotations:

description: "{{ $labels.subject_CN }}"的证书应该续期{{if $labels.secret_name }},位于Kubernetes密钥"{{ $labels.secret_namespace }}/{{ $labels.secret_name }}"中{{else}},位置在"{{ $labels.filepath }}"{{end}}

summary: 证书应该续期

expr: ((x509_cert_not_after - time()) / 86400) < 28

for: 15m

labels:

severity: warning

- alert: CertificateExpiration

annotations:

description: "{{ $labels.subject_CN }}"的证书即将过期{{if $labels.secret_name }},位于Kubernetes密钥"{{ $labels.secret_namespace }}/{{ $labels.secret_name }}"中{{else}},位置在"{{ $labels.filepath }}"{{end}}

summary: 证书即将过期

expr: ((x509_cert_not_after - time()) / 86400) < 14

for: 15m

labels:

severity: critical

高级用法

对于高级配置,请参阅程序的--help:

用法: x509-certificate-exporter [-hv] [-b 值] [--debug] [-d 值] [--exclude-label 值] [--exclude-namespace 值] [--expose-per-cert-error-metrics] [--expose-relative-metrics] [-f 值] [--include-label 值] [--include-namespace 值] [--kubeconfig 路径] [-k 值] [-l 值] [--max-cache-duration 值] [--profile] [-s 值] [--trim-path-components 值] [--watch-kube-secrets] [--web.config.file 值] [--web.systemd-socket] [参数 ...]

-b, --listen-address=值

绑定并暴露指标的地址 [:9793]

--debug 启用调试模式

-d, --watch-dir=值

监视包含x509证书文件的一个或多个目录(非递归)

--exclude-label=值

从监视列表中移除具有给定标签(或标签值,如果指定)的kube secrets(在--include-label之后应用)

--exclude-namespace=值

从监视列表中移除给定的kube命名空间(在--include-namespace之后应用)

--expose-per-cert-error-metrics

为每个证书暴露额外的错误指标,指示其是否有故障

--expose-relative-metrics

暴露额外的指标,使用相对持续时间而不是绝对时间戳

-f, --watch-file=值

监视一个或多个x509证书文件

-h, --help 显示此帮助信息并退出

--include-label=值

将具有给定标签(或标签值,如果指定)的kube secrets添加到监视列表(使用时,默认排除所有secrets)

--include-namespace=值

将给定的kube命名空间添加到监视列表(使用时,默认排除所有命名空间)

--kubeconfig=路径

用于请求的kubeconfig文件路径。优先级高于KUBECONFIG环境变量和默认路径(~/.kube/config)。

-k, --watch-kubeconf=值

监视一个或多个包含嵌入式x509证书或PEM文件路径的Kubernetes客户端配置(kind Config)

-l, --expose-labels=值

--max-cache-duration=值

kube secrets的最大缓存持续时间。缓存按命名空间随机化,以避免大量请求。

--profile 可选地启用pprof服务器以在运行时监控CPU和内存使用情况

-s, --secret-type=值

要监视的一个或多个kubernetes secret类型和键(例如"kubernetes.io/tls:tls.crt")

--trim-path-components=值

从标签中的路径移除<n>个前导组件

-v, --version 显示版本信息并退出

--watch-kube-secrets

抓取kubernetes secrets并监视它们

--web.config.file=值

[实验性] 可启用TLS或身份验证的配置文件路径

--web.systemd-socket

使用systemd套接字激活监听器而不是端口监听器(仅限Linux)

开发

一些用于开始开发和测试的代码片段:

# 运行服务器,监视测试输入文件,仅监听localhost以避免防火墙弹出对话框

go run ./cmd/x509-certificate-exporter --debug -b localhost:9793 -d test/

# 一旦服务器运行,你可以检查导出的指标

curl -Ss localhost:9793/metrics | grep "^x509_cert_not_after"

# 自动化测试针对Kubernetes集群进行,所以创建一个一次性集群(例如使用kind)。

# 不要在本地运行服务器,因为测试会使用默认监听端口运行服务器可执行文件。

kind create cluster --kubeconfig ~/.kube/config-kind

export KUBECONFIG=~/.kube/config-kind

go test -v ./internal

kind delete cluster

# Docker构建(不运行测试)

docker buildx build .

常见问题

为什么使用"不晚于"时间戳而不是剩余秒数?

有两个原因。

首先,当值在多次检查中保持相同时,Prometheus的存储消耗通常更好。

其次,通过Prometheus查询计算剩余时间更好,因为此导出器检查和你的警报或查询运行之间可能存在一些延迟(秒)。

这里是一个例子:

x509_cert_not_after - time()

当从不具有时间戳函数的工具(如Datadog)收集指标时,可以使用--expose-relative-metrics标志运行导出器,以添加以下可选指标:

x509_cert_valid_since_secondsx509_cert_expires_in_seconds

如何确保它长期保持工作?

路径变更或文件删除可能会悄悄破坏监视关键证书的能力。

因为对消失的指标发出警报从来都不方便,导出器将在x509_read_errors上发布有多少路径无法读取。它还会计算Kubernetes API响应失败,但不会计算已删除的secrets。

一个基本的警报可能是:

x509_read_errors > 0

访问官网

访问官网 Github

Github